G DATA CyberDefense heeft zijn jaarlijkse malware top 10 gepubliceerd. In 2019 identificeerde de specialisten van het securitybedrijf maar liefst 4.9 miljoen malwaresamples. Dit zijn gemiddeld negen nieuwe malware samples per minuut. De malware werd met name gebruikt om wachtwoorden te achterhalen, systemen te coderen en vertrouwelijke gegevens te lezen.

“De technologie van security providers wordt steeds beter. Wij identificeren iedere dag nieuwe aanvallen die zich richten op bedrijfsnetwerken, pc’s en laptops,” aldus Eddy Willems, Security Evangelist bij G DATA CyberDefense. “Malware ontwikkelaars proberen daarentegen securitysoftware te omzeilen via de meest geavanceerde methoden. Het is een eindeloos kat-en-muisspel, dat we gelukkig goed kunnen counteren via onze proactieve anti-malware technieken.”

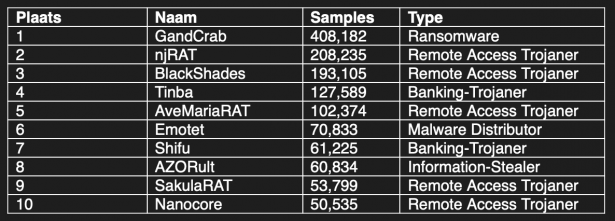

Vorig jaar ontdekten experts van G DATA elke dag meer dan 13.500 varianten van bekende malwarefamilies. De meest actieve malwarefamilie was GandCrab ransomware. De malware-analisten van het bedrijf identificeerden meer dan 408.000 samples van GandCrab ransomware. Dit zijn gemiddeld meer dan 1.100 nieuwe samples per dag. GrandCrab versleutelt gegevens en netwerken en eist losgeld van gebruikers. Alleen op deze manier kunnen de gegevens worden gedecodeerd. Hoewel de groep achter de malware zijn activiteiten officieel had beëindigd op 1 juni 2019, is het systeem nog steeds actief en blijft de kwaadaardige code zich verspreiden.

Op de tweede en derde plaats staat njRAT (208.000 samples) en BlackShades (193.000 samples). Beide soorten malware behoren tot de Remote Access Trojan familie. Deze malware wordt gebruikt om administratieve controle over het doelsysteem te nemen. De bekendste malwarefamilie, Emotet, staat op de zesde plaats met meer dan 70.800 verschillende samples, dit zijn gemiddeld 194 nieuwe samples per dag. Emotet fungeert over het algemeen als een deuropener en biedt cybercriminelen toegang tot IT-netwerken.

Malware top 10

Vijf van de tien meest actieve malwarefamilies zijn Remote Access Trojans (RAT’s). Met deze malware kunnen cybercriminelen de externe- en administratieve controle krijgen tot een computer zonder dat de gebruiker het merkt. Op deze manier kunnen ze wachtwoorden achterhalen, vertrouwelijke gegevens lezen, de harde schijf wissen of bestanden coderen. Bancaire Trojaanse paarden zoals Tinba of Shifu zijn ook nog steeds actief. Ze gebruiken man-in-the-browser technologie om inloggegevens voor banktoepassingen te lezen.

Het is opvallend dat een groot deel van de malware al meerdere jaren in omloop is. SakulaRAT en Tinba werden bijvoorbeeld voor het eerst ontdekt in 2012 en Nanocore in 2013. Dat deze malware nog in omloop is, heeft onder andere te maken met de camouflagetechnieken die cybercriminelen gebruiken om malware te verbergen. De meest recente malware in de top 10 is AveMariaRAT. Deze RAT werd voor het eerst geïdentificeerd door beveiligingsonderzoekers in 2018. Momenteel zijn er 332 verschillende malwarefamilies geclassificeerd in de databases van G DATA CyberDefense.

Nog geen einde aan Emotet malware

Eind 2019 was de voormalige bank trojan Emotet weer in beeld. Nadat het medio 2019 stil was geworden rond Emotet, zijn cybercriminelen sinds het najaar weer actiever geworden. Overheden, Universiteiten en ziekenhuizen behoren voornamelijk tot de slachtoffers.

“Spam-e-mails zien er steeds vaker authentiek uit, waardoor veel gebruikers ze als echt beschouwen en de geïnfecteerde bijlage openen,” zegt Eddy Willems, Security Evangelist bij G DATA CyberDefense. “Gebruikers klikken vervolgens op de geïnfecteerde bijlage en de malware gaat vanzelf aan de slag. Emotet downloadt bovendien automatisch andere malware, zoals Trickbot en Ryuk. Op deze manier kunnen cybercriminelen toegangsdata bekijken en het systeem coderen. Emotet converteert zelfs PowerShell en gebruikt het als een kwaadaardige functie. Het resultaat is dat getroffen bedrijven en administraties soms dagenlang offline zijn.”