Fortinet publiceert vandaag zijn 2022 State of Operational Technology and Cybersecurity Report, dat gebaseerd is op een wereldwijd onderzoek. Hieruit blijkt dat industriële besturingssystemen een doelwit voor cybercriminelen blijven vormen en dat 93% van alle bedrijven met operationele technologie (OT) de afgelopen 12 maanden met indringers te maken kreeg.

Verder is er op brede schaal sprake van lacunes en verbetergebieden op het gebied van industriële beveiliging. Belangrijke onderzoeksbevindingen die in het rapport aan bod komen, zijn onder meer:

- Door een gebrek aan centraal overzicht op OT-omgevingen nemen de beveiligingsrisico’s toe. Volgens het rapport van Fortinet heeft slechts 13% van alle respondenten gezorgd voor een centraal overzicht op alle OT-activiteiten. Bovendien is slechts 52% van alle organisaties in staat om deze processen te monitoren vanuit hun security operations center (SOC). Desondanks is 97% van alle wereldwijde organisaties van mening dat operationele technologie in redelijke tot grote mate bijdraagt aan de bedrijfsbrede beveiligingsrisico’s. De onderzoeksbevindingen die in het rapport aan bod komen, wijzen er duidelijk op dat een gebrek aan een centraal overzicht de beveiligingsrisico’s rond OT-omgevingen vergroot.

- OT-gerelateerde beveiligingsincidenten zijn sterk van invloed op de productiviteit en het bedrijfsresultaat van organisaties. Volgens het rapport van Fortinet kreeg 93% van alle organisaties met OT-omgevingen de afgelopen 12 maanden te maken met minimaal één succesvolle indringingspoging. 78% kreeg met drie indringers te maken. Bijna de helft van alle getroffen organisaties ondervond hierdoor productiviteitsverlies als gevolg van downtime. In 90% van de gevallen nam het herstel van processen uren of dagen in beslag. Een derde van de respondenten ondervond hierdoor omzetverlies, gegevensverlies, compliance-problemen of imagoschade.

- Binnen het bedrijfsleven is er geen sprake van consistente verantwoordelijkheid voor de OT-beveiliging. Volgens het rapport van Fortinet wordt de OT-beveiliging beheerd door professionals in uiteenlopende functies. In de meeste gevallen gaat het om directeuren of managers. Slechts 15% van de respondenten zegt dat de CISO verantwoordelijk is voor de OT-beveiliging binnen hun organisatie.

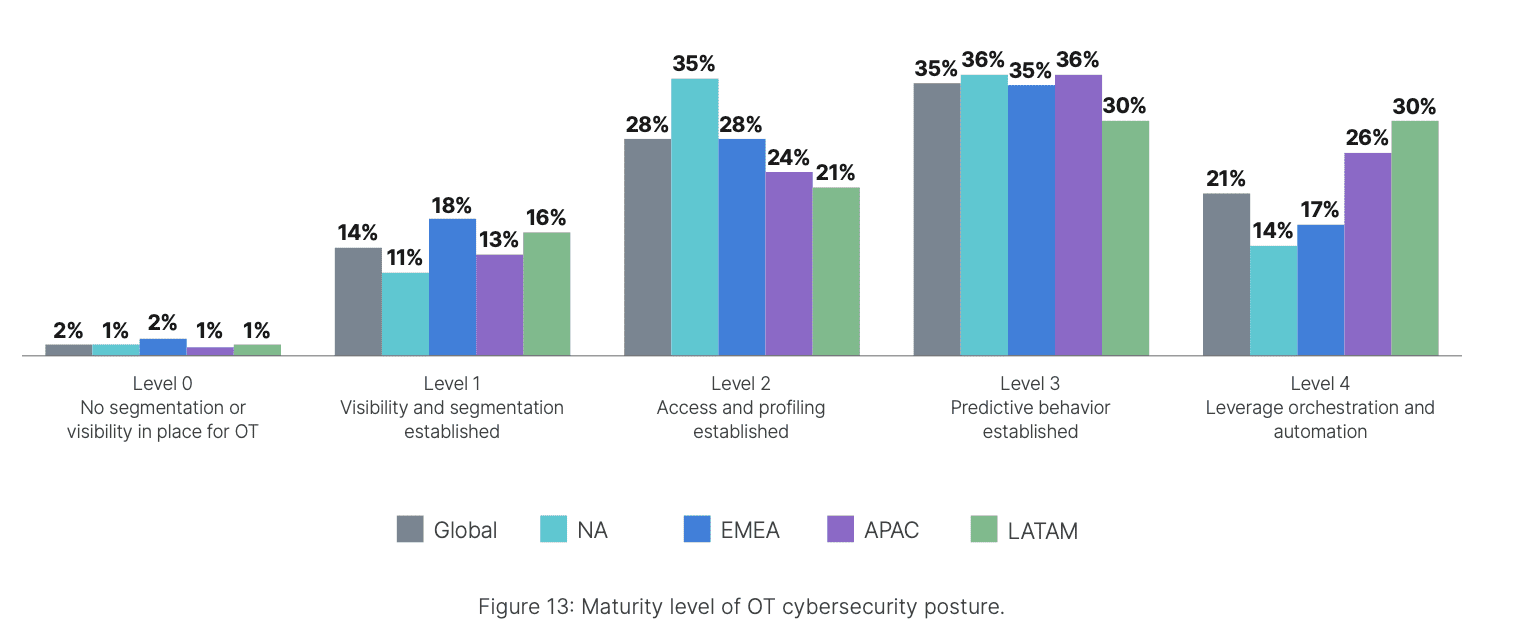

- De OT-beveiliging verbetert gestaag, maar binnen veel organisaties is er nog altijd sprake van lacunes in de beveiliging. Op de vraag naar het volwassenheidsgehalte van hun OT-beveiliging, zei slechts 21% van alle organisaties niveau 4 te hebben bereikt. Organisaties op dit niveau maken gebruik van oplossingen voor orchestration en beheer van de beveiliging. Opvallend genoeg heeft een hoger percentage respondenten in de regio’s Latijns-Amerika en Asia Pacific niveau 4 weten bereiken. Ruim 70% van alle organisaties bevindt zich halverwege hun traject naar volwassen OT-beveiliging. Tegelijkertijd kampen zij met problemen rond het gebruik van ongelijksoortige tools voor OT-beveiliging, waardoor er nog meer lacunes in de beveiliging ontstaan. Volgens het rapport maakt de overgrote meerderheid van organisaties gebruik van oplossingen van twee tot acht leveranciers voor de beveiliging van hun industriële apparatuur. Ze hebben tussen de 100 en 10.000 apparaten in gebruik, hetgeen alleen maar aan de complexiteit bijdraagt.

De beveiliging van OT-omgevingen is een managementaangelegenheid

Nu OT-systemen steeds vaker een doelwit voor cybercriminelen vormen, beginnen managers op C-niveau de noodzaak in te zien om hun OT-omgevingen beter te beveiligen om de bedrijfsrisico’s terug te dringen. Industriële systemen zijn uitgegroeid tot een belangrijke risicofactor, omdat die niet langer hermetisch zijn afgescheiden van IT-omgevingen en bedrijfsnetwerken, zoals in het verleden het geval was. Deze infrastructuren worden nu op wereldwijde schaal geïntegreerd.

De opkomst van steeds vernuftiger cyberbedreigingen maakt verbonden OT-systemen bijzonder kwetsbaar. Hierdoor krijgt de industriële beveiliging een grotere rol toebedeeld in de risicoportefeuille van veel organisaties. De OT-beveiliging vertegenwoordigt een groeiend punt van zorg voor het management. Dit vergroot de noodzaak van organisaties om over te stappen op een oplossing die integrale bescherming biedt voor hun industriële besturingssystemen en supervisory control & data acquisition (SCADA)-systemen.

Best practices op het gebied van OT-beveiliging

De 2022-editie van het State of Operational Technology and Cybersecurity Report van Fortinet zet manieren uiteen waarop organisaties een oplossing kunnen bieden voor kwetsbaarheden in OT-systemen om de beveiliging kracht bij te zetten. Dat is onder meer mogelijk door de volgende maatregelen te treffen:

- Pas zero trust access (ZTA) toe om beveiligingsincidenten te voorkomen. Steeds meer industriële systemen worden met het bedrijfsnetwerk verbonden. ZTA-oplossingen zorgen ervoor dat gebruikers, apparaten en applicaties zonder de juiste aanmeldingsgegevens en rechten geen toegang tot bedrijfskritische activa kunnen krijgen. Deze oplossingen zetten de OT-beveiliging kracht bij door extra bescherming te bieden tegen zowel externe aanvallen als bedreigingen door insiders.

- Zet oplossingen in die centraal toezicht op OT-activiteiten bieden. Gecentraliseerd, integraal overzicht op alle OT-processen vormt de sleutel tot verbeterde beveiliging. Volgens het rapport van Fortinet beschikken de organisaties die er het afgelopen jaar in slaagden om indringers te weren (6% van de respondenten) met drie keer grotere waarschijnlijkheid over een centraal overzicht dan respondenten die wel met beveiligingsincidenten te maken kregen.

- Consolideer beveiligingstools van verschillende leveranciers. Om een einde te maken aan de complexiteit en een centraal overzicht op alle apparatuur te bieden moeten bedrijven hun technologie voor OT- en IT-beveiliging integreren, zodat ze het met minder oplossingen van verschillende leveranciers kunnen stellen. Met de inzet van geïntegreerde security-oplossingen kunnen zij hun aanvalsoppervlak verkleinen en de bedrijfsbrede beveiliging kracht bijzetten.

- Maak gebruik van technologie voor het beheer van de netwerktoegang. De meeste organisaties die er het afgelopen jaar in slaagden om indringers uit hun netwerk te weren, maakten gebruik van role-based access control (RBAC). Deze technologie zorgt ervoor dat alleen bevoegde personen toegang kunnen krijgen tot bedrijfskritische systemen.

Beveiliging van OT-omgevingen met Fortinet Security Fabric

Al meer dan een decennium beschermt Fortinet OT-omgevingen in kritieke infrastructuursectoren zoals energie, defensie, productie, voeding en transport. Door de complexe infrastructuur te beveiligen met Fortinet Security Fabric, zorgen organisaties op een efficiënte wijze dat hun OT-omgeving beschermd is en voldoet aan wet- en regelgeving. Dankzij volledige integratie en gedeelde informatie over bedreigingen ontvangen industriële organisaties snelle, geautomatiseerde reacties op aanvallen in elk onderdeel. Fortinet Security Fabric bestrijkt het gehele geconvergeerde IT-OT-netwerk om OT-beveiligingsgaten te dichten, en het biedt volledig inzicht en vereenvoudigd beheer.

John Maddison, Executive Vice President Products en CMO bij Fortinet, vertelt: “Het ‘State of OT and Cybersecurity Report’ van dit jaar maakt duidelijk dat het management weliswaar belang hecht aan de beveiliging van OT-omgevingen, maar dat er nog altijd sprake blijft van kritieke lacunes in de beveiliging. Programmable logical controllers zonder ingebouwde beveiliging, een onophoudelijke stroom van indringingspogingen, het ontbreken van centraal toezicht op OT-processen en de toenemende verbondenheid van OT-omgevingen zijn enkele van de cruciale problemen die organisaties moeten zien op te lossen. Security die geïntegreerd is in OT-netwerkinfrastructuur, inclusief switches en access points en firewalls, is essentieel om de omgeving te segmenteren. Dit gecombineerd met een platform dat OT, geconvergeerde OT/IT en IT overspant, zorgt voor end-to-end zichtbaarheid en controle.”