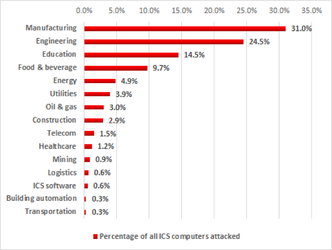

Gedurende de eerste helft van het jaar zijn productiebedrijven het meest vatbaar gebleken voor aanvallen. ICS-computers binnen dergelijke bedrijven maken ongeveer één derde uit van alle aangevallen systemen. De piek in de aanvalfrequentie is in maart geregistreerd, waarna het aantal aangevallen computers van april tot juni geleidelijk is afgenomen.

Dit blijkt uit het rapport “Threat landscape for industrial automation systems in H1 2017” van Kaspersky Lab. In de eerste zes maanden van het jaar hebben producten van Kaspersky Lab aanvalspogingen geblokkeerd op 37,6 procent van de tienduizenden beveiligde ICS-computers over de hele wereld. Dit is 1,6 procentpunt minder dan in de tweede helft van 2016, dus nagenoeg gelijk. De meeste van deze pogingen hebben plaatsgevonden binnen bedrijven waar materialen, apparatuur en goederen worden geproduceerd. Andere vaak getroffen sectoren zijn engineering, onderwijs en de voedingsindustrie. Bijna 5 procent van de aanvallen betreft ICS-computers van energiebedrijven.

Meeste aanvallen in Vietnam, Algerije en Marokko

De top-3 van landen met aangevallen industriële computers is ongewijzigd: Vietnam (71 procent), Algerije (67,1 procent) en Marokko (65,4 procent). De onderzoekers van Kaspersky Lab hebben echter een toename geconstateerd van aanvallen in China (57,1 procent), waarmee dit land de vijfde plaats inneemt.

Ook hebben experts ontdekt wat de belangrijkste dreigingsbron op internet is: op 20,4 procent van de ICS-computers zijn pogingen geblokkeerd om malware te downloaden of toegang te krijgen tot kwaadaardige sites, waaronder phishing-sites. De hoge score van dit infectietype is terug te voeren op de onbeperkte toegang tot en aansluiting van industriële netwerken op internet, wat een bedreiging vormt voor de gehele industriële infrastructuur.

Kaspersky Lab heeft in de eerste zes maanden van 2017 18 duizend verschillende modificaties van malware uit meer dan 2500 families ontdekt in industriële automatiseringssystemen.

Ransomware

In de eerste helft van het jaar is de wereld geconfronteerd met een ransomware-epidemie die ook industriële ondernemingen heeft getroffen. Onderzoek van Kaspersky Lab ICS CERT laat zien dat het aantal aanvallen op unieke ICS-computers door encryptie-Trojans is verdrievoudigd. De door de experts geconstateerde encryptie-ransomware is afkomstig uit 33 verschillende families. Het merendeel van de encryptie-Trojans is verspreid via spam-e-mails, vermomd als zakelijke communicatie, met kwaadaardige bijlagen of links naar malware-downloaders.

Enkele van de belangrijkste ransomware-statistieken in het rapport over het eerste halfjaar van 2017 zijn:

- 0,5 procent van de computers in de industriële infrastructuur van organisaties is minstens één keer door encryptie-ransomware aangevallen.

- ICS-computers in 63 landen over de hele wereld zijn betrokken geweest bij talrijke aanvallen door encryptie-ransomware, met WannaCry en ExPetr als meest beruchte campagnes.

- De WannaCry-epidemie is, met aanvallen op 13,4 procent van alle computers in de industriële infrastructuur, het meest ‘succesvol’ van de encryptie-ransomware-families. De meest getroffen organisaties zijn gezondheids- en overheidsinstellingen.

- Een andere beruchte encryptie-ransomware-campagne in de eerste helft van het jaar is ExPetr, verantwoordelijk voor de aanval op minstens 50 procent van de bedrijven binnen de productie-, olie- en gasindustrie.

- In de top-10 van encryptie-Trojan-families staan verder ransomware-families als Locky en Cerber, die sinds 2016 actief zijn en tot nu toe van alle cybercriminelen de hoogste winst hebben gerealiseerd.

Zorgwekkend

“Het is zeer zorgwekkend dat ICS-computers van productiebedrijven goed zijn voor ongeveer een derde van alle aanvallen”, zegt Martijn van Lom, General Manager, Kaspersky Lab Benelux. “De kans op cyberaanvallen is groot, en dergelijke aanvallen kunnen de industriële automatiseringssystemen van een onderneming schade toebrengen en ernstige gevolgen hebben voor het gehele bedrijfsleven. Gezien het feit dat we in de eerste zes maanden van het jaar actieve distributie van encryptie-malware waarnemen, en de verwachting dat deze trend doorzet, wordt de waarschijnlijkheid van een destructieve aanval alleen maar groter.”

Om de ICS-omgeving te beschermen tegen mogelijke cyberaanvallen, beveelt Kaspersky Lab ICS CERT het volgende aan:

- Inventariseer actieve netwerkdiensten, met name diensten die op afstand toegang bieden tot bestandssysteemobjecten.

- Controleer de toegangsisolatie tot ICS-componenten, de netwerkactiviteit op het bedrijfsnetwerk en begrenzingen, beleid en praktijken met betrekking tot het gebruik van verwijderbare media en draagbare apparaten.

- Controleer in ieder geval de beveiliging van toegang op afstand tot het industriële netwerk, en overweeg vermindering of zelfs eliminatie van het gebruik van administratietools op afstand.

- Houd endpoint-beveiligingsoplossingen up-to-date.

- Gebruik geavanceerde beveiligingsmethoden: implementeer tools die het netwerkverkeer bewaken en cyberaanvallen op industriële netwerken detecteren.

Lees een samenvatting van het rapport van Kaspersky Lab ICS CERT over het eerste halfjaar van 2017 op Securelist.com. Het volledige rapport is beschikbaar via de website van Kaspersky Lab ICS CERT.