Onderzoek van Barracuda laat zien dat schadelijke bots in de eerste zes maanden van 2023 IP-adressen uit woonwijken hebben gebruikt om aanvallen uit te voeren zonder gedetecteerd te worden door de securityblokkades die bekende schadelijke IP-adressen tegenhouden. In veel gevallen kwamen de mensen die deze IP-adressen legitiem gebruikten of later toegewezen kregen in een ‘CAPTCHA-hel’ terecht. Ze kwamen bijvoorbeeld niet door de controles van Google of Cloudflare omdat hun IP-adres werd gelinkt aan schadelijke activiteiten.

Bots zijn softwareprogramma’s die zich over het web bewegen en automatisch taken uitvoeren, zoals het crawlen van zoekmachines. Onderzoekers van Barracuda houden elk jaar de verspreiding en het gedrag van ‘goede’ en ‘slechte’ bots bij.

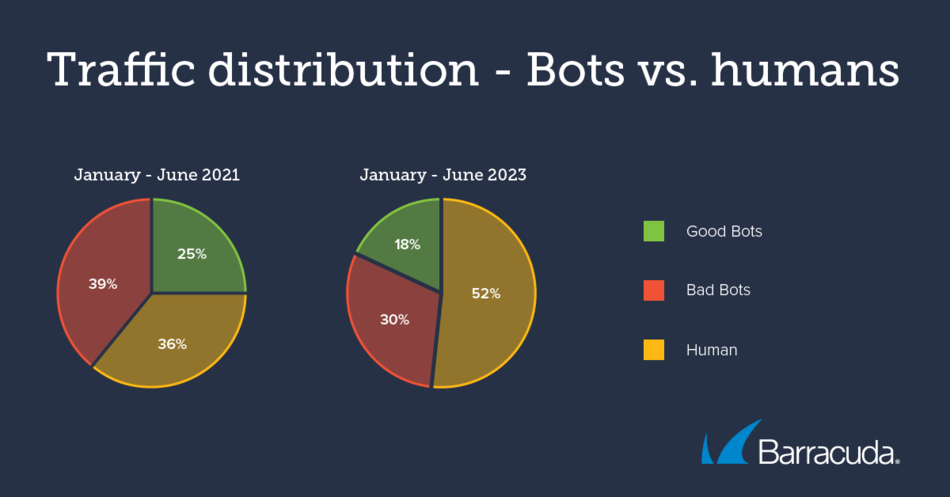

In de eerste helft van 2023 bleek dat bijna de helft (48%) van het totale wereldwijde internetverkeer bestond uit bots. Het grootste deel hiervan was afkomstig van schadelijke bots – 30% van het totaal. Deze complexe computerprogramma’s zijn ontworpen om onrust en schade te veroorzaken, met een snelheid en een volume waar menselijke aanvallers niet aan kunnen tippen.

In 2021 domineerden met name ‘retail bots’: schadelijke bots die er op uit werden gestuurd om schaarse goederen, gewilde sneakers en speelgoed op te kopen. In 2023 blijken schadelijke bots steeds vaker gebruikt te worden voor geavanceerdere aanvallen.

Uit het onderzoek van Barracuda bleek dat 72% van alle schadelijke bots afkomstig was uit Noord-Amerika. Zo’n tweederde (67%) van alle het schadelijke botverkeer was afkomstig van hostingproviders, waaronder de twee grootste publieke clouds: AWS en Azure, wat de geografische data richting Noord-Amerika trok. Na Noord-Amerika volgen de Verenigde Arabische Emiraten (12%), Saoedi-Arabië (6%), Qatar (5%) en India (5%) als regio’s waar schadelijke bots vandaan komen.

Slecht beveiligde API’s

Met een database van miljoenen veelgebruikte gebruikersnamen en wachtwoorden worden schadelijke bots het internet opgestuurd met als doel om e-mailaccounts te compromitteren. Met name de accounts die de bots kunnen bereiken via kwetsbare Application Programming Interfaces (API’s) zijn vaak het slachtoffer. De accounts worden gecompromitteerd door ze te bestoken met ontelbaar vele combinaties van gebruikersnamen/wachtwoorden, totdat ze een combinatie vinden die werkt.

API’s zijn steeds vaker het doelwit van cyberaanvallen aangezien ze vaak relatief slecht beschermd zijn en vaak worden gebruikt voor geautomatiseerde processen en communicatie. Voorbeelden van applicaties die API’s gebruiken om toegang te krijgen tot e-mails en inboxen zijn e-mailapplicaties die bulkmails of gepersonaliseerde e-mails versturen naar potentiële of bestaande klanten, maar ook applicaties om e-mails te beheren, verifiëren en automatiseren.

“Organisaties die het doelwit zijn van bots zijn vaak kwetsbaar voor botaanvallen door een combinatie van slecht beveiligde API’s, zwak authenticatie- en toegangsbeleid en gebrek aan specifiek op bots gerichte securitymaatregelen, zoals het beperken van het volume en de snelheid van inkomend verkeer. Organisaties kunnen overweldigd raken door het enorme aantal oplossingen dat nodig is om bots tegen te houden. Het goede nieuws is dat oplossingen zich consolideren in Web Application and API Protection (WAAP)-diensten die schadelijk bots identificeren en tegenhouden”, zegt Alain Luxembourg, Vice President Benelux and Nordics bij Barracuda.

Lees voor meer informatie deze blog.