Fortinet publiceert vandaag een nieuwe editie van zijn halfjaarlijkse FortiGuard Labs Global Threat Landscape Report.Bedreigingsinformatie die in de tweede helft van 2021 werd verzameld wijst op een toename van het automatiseringsgehalte en de snelheid van cyberaanvallen.

Die maken gebruik van geavanceerdere technieken om langdurig onopgemerkt te blijven en hebben een onvoorspelbaarder en verwoestender karakter. Door de opkomst van hybride werken en hybride IT-omgevingen is het aanvalsoppervlak uitgebreid. Cybercriminelen maken daar grif misbruik van. Een gedetailleerde bespreking van het onderzoeksrapport en belangrijke aanbevelingen zijn te vinden in de blog van Fortinet. Hieronder volgen de belangrijkste onderzoeksbevindingen.

Log4j laat zien hoe snel nieuwe kwetsbaarheden door cybercriminelen worden misbruikt

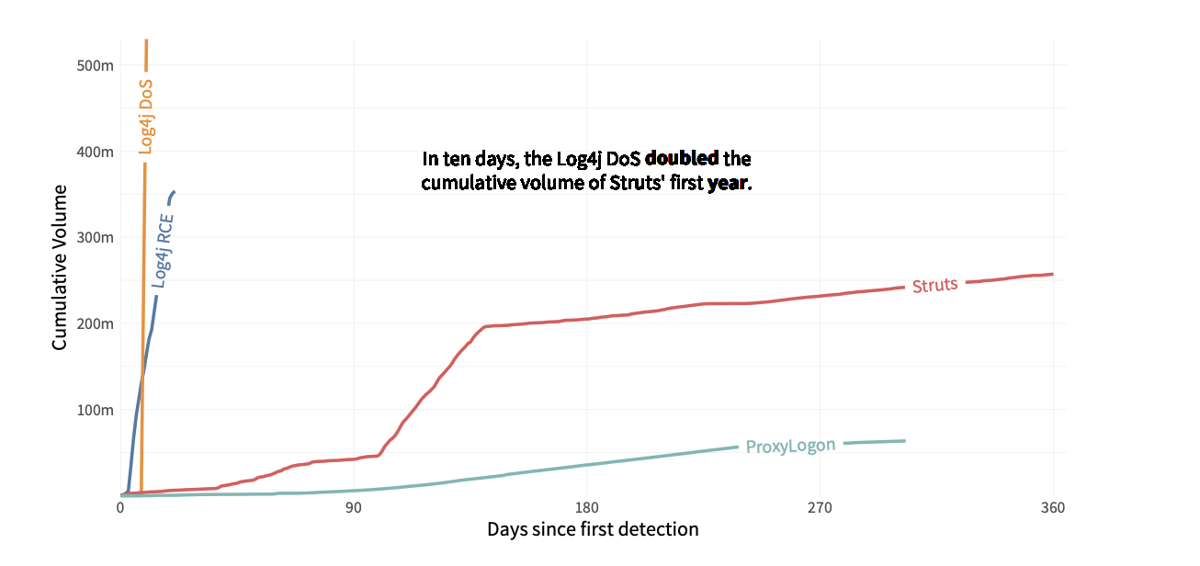

In de tweede week van december 2021 werden de Log4j-kwetsbaarheden bekendgemaakt. Hierop raakten de exploit-activiteiten al snel in een stroomversnelling. Pogingen om misbruik te maken van Log4j behoorden in de tweede helft van 2021 tot de meest door intruder prevention systems (IPS) gedetecteerde incidenten. Het activiteitenvolume lag bijna vijftig keer hoger dan dat voor de bekende kwetsbaarheid ProxyLogon die eerder dat jaar werd onthuld. Organisaties hebben in de praktijk maar zeer weinig tijd om kwetsbaarheden te patchen vanwege de snelheid waarmee cybercriminelen daar misbruik van maken. Ze hebben een combinatie nodig van een op AI en machine learning gebaseerd IPS met een agressieve strategie voor patchbeheer en de aanlevering van beveiligingsinformatie op basis waarvan zij prioriteit kunnen toekennen aan cyberbedreigingen die het vaakst in het veld worden aangetroffen.

Cybercriminelen richten hun pijlen op nieuwe doelwitten

Sommige cyberbedreigingen die nu nog onder de radar blijven kunnen in de toekomst voor grote problemen gaan zorgen. Het loont dus de moeite om ze in de gaten te houden. Een voorbeeld hiervan is een nieuwe malware-variant die misbruik maakt van kwetsbaarheden in Linux-systemen. Hierbij wordt vaak gebruikgemaakt van executable & linkable format (ELF)-bestanden. Veel back-endsystemen van netwerken en containergebaseerde oplossingen voor IoT-apparatuur en bedrijfskritische toepassingen draaien op Linux. Dit maakt dat besturingssysteem tot een populair doelwit voor cybercriminelen. Het aantal detecties van nieuwe Linux-malware verviervoudigde in het vierde kwartaal van 2021. De ELF-variant Muhstik, de RedXOR-malware en Log4j zijn slechts een paar voorbeelden van cyberbedreigingen het op Linux hadden gemunt. Het aantal detecties van ELF’s en andere Linux-malware verdubbelde in de loop van 2021. Die groei in volumes en varianten wijst erop dat Linux-malware steeds vaker deel uitmaakt van het wapenarsenaal van cybercriminelen. Linux-systemen moeten worden beveiligd, bewaakt en beheerd met geavanceerde en geautomatiseerde oplossingen voor endpoint-beveiliging, detectie en incidentrespons. Organisaties zouden daarnaast prioriteit moeten toekennen aan beveiligingshygiëne. Dat is nodig om actieve bescherming te bieden voor systemen die vatbaar zijn voor cyberbedreigingen die onder de radar weten te blijven.

Botnets maken gebruik van geavanceerdere aanvalsmethoden

Uit een analyse van het bedreigingslandschap blijkt dat botnets gebruikmaken van nieuwe en geavanceerde aanvalstechnieken. In het verleden hadden botnets een voorspelbaar karakter. Ze werden voornamelijk voor DDoS-aanvallen ingezet. Inmiddels zijn ze echter uitgegroeid tot multifunctionele aanvalsplatforms die gebruikmaken van een divers scala aan geavanceerdere technieken, waaronder ransomware. De cybercriminelen achter botnets als Mirai namen exploits van de Log4j-kwetsbaarheden in hun aanvalskits op. Daarnaast werden er botnets gedetecteerd die gebruikmaakten van een nieuwe variant van de RedXOR-malware. Die is gericht op Linux-systemen en heeft ten doel om data naar buiten te smokkelen. Er was begin oktober ook sprake van een opleving in het aantal detecties van botnets die een variant van de RedLine Stealer-malwareinstalleerden. Het doel was om nieuwe slachtoffers te maken met een kwaadaardig bestand dat zogenaamd verband hield met een actie om een geneesmiddel voor corona te vinden. Om hun netwerken en applicaties veilig te houden moeten organisaties een beroep doen op oplossingen voor zero trust toegang. Dat zorgt ervoor dat gebruikers alleen de toegangsrechten krijgen toegekend die ze werkelijk voor hun werk nodig hebben. Daarnaast hebben organisaties mogelijkheden voor geautomatiseerde detectie en incidentrespons nodig om afwijkend gedrag uit te kunnen lichten.

Cybercriminelen profiteren volop van de trend van thuiswerken

Een analyse van malware-varianten per regio wijst op een aanhoudende belangstelling van cybercriminelen voor misbruik van omgevingen voor thuiswerken en leren op afstand. Ze maakten veelvuldig gebruik van browsergebaseerde malware. Vaak is er sprake van phishing-trucs of scripts die code injecteren of gebruikers naar kwaadaardige websites omleiden. De specifieke detecties verschillen per wereldregio, maar kunnen grofweg worden onderverdeeld in drie categorieën van distributiemechanismen: uitvoerbare Microsoft Office-bestanden, PDF-bestanden en browserscripts (HTML, JavaScript). Cybercriminelen gebruiken die technieken om misbruik te maken van de behoefte van mensen aan nieuws over de coronacrisis, sportevenementen en andere actuele onderwerpen om zich toegang tot bedrijfsnetwerken te verschaffen. Door de opkomst van hybride werken en leren op afstand is er sprake van minder beveiligingslagen tussen malware en potentiële slachtoffers. Organisaties moeten daarom een beveiligingsaanpak hanteren die op ‘work from anywhere’ is ingericht. Dat is mogelijk met security-oplossingen die gebruikers volgen, ondersteunen en beschermen waar zij zich ook maar bevinden. Dat vraagt daarnaast om geavanceerde endpoint-beveiliging (EDR) in combinatie met oplossingen voor zero trust toegang, waaronder ZTNA. Secure SD-WAN-technologie is eveneens van cruciaal belang voor om te zorgen voor veilige verbindingen binnen het netwerk met al zijn vertakkingen.

Ransomware is nog volop in omloop en krijgt een steeds verwoestender karakter

Uit data van FortiGuard Labs blijkt dat de opleving in ransomware van vorig jaar nog niet op zijn retour is. De verfijndheid, de agressiviteit en de impact van ransomware nemen zelfs toe. Cybercriminelen blijven organisaties bestoken met allerhande bekende en nieuwe ransomware-varianten en laten vaak een spoor van vernieling na. Oude ransomware wordt actief verbeterd en soms bijgewerkt met wiper-malware die gegevens van het slachtoffer wist. Cybercriminelen maken ook gebruik van Ransomware-as-as-Service (RaaS)-businessmodellen. RaaS stelt hen in staat om ransomware te verspreiden zonder die zelf te hoeven ontwikkelen. FortiGuard Labs observeerde een constant niveau van kwaadaardige activiteit rond de nieuwe ransomware-varianten Phobos, Yanluowang en BlackMatter. De cybercriminelen achter BlackMatter beloofden dat zij geen zorginstellingen of vitale infrastructuren zouden aanvallen, maar deden dat toch. Ransomware-aanvallen blijven een pijnlijke realiteit voor organisaties van elke omvang in elke sector. Zij moeten daarom een proactieve beveiligingsaanpak hanteren die real-time overzicht, analyses, bescherming en herstel biedt in combinatie met zero trust, netwerksegmentatie en regelmatige back-ups van data.

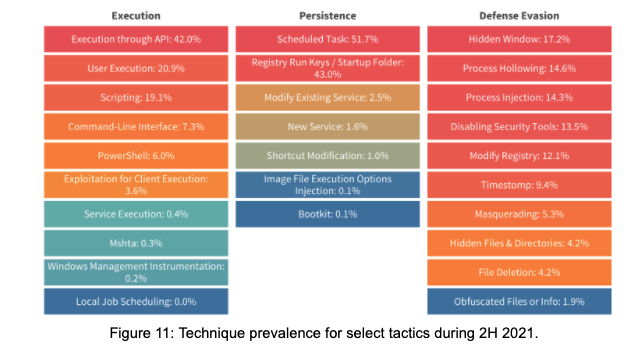

Een beter begrip van aanvalstechnieken kan cybercriminelen sneller een halt toeroepen

Het is belangrijk om meer inzicht te verwerven in de doelen die cybercriminelen met hun aanvallen voor ogen hebben. Dat maakt het mogelijk om beveiligingsmechanismen beter af te stemmen op de snelheid van nieuwe aanvalstechnieken. Om de impact van cyberbedreigingen te bestuderen analyseerde FortiGuard Labs de werking van gedetecteerde malware door het uitvoeren van monsters die het in de loop van het jaar had verzameld. Daarmee bracht het de processen in kaart die zouden zijn uitgevoerd als de kwaadaardige bestanden waren geopend. Hieruit komt naar voren dat het belangrijker dan ooit is om cybercriminelen in een vroegtijdig stadium te stoppen. Organisaties kunnen in sommige gevallen met succes de aanvalsactiviteit van malware neutraliseren door hun focus te richten op een handvol van die geïdentificeerde technieken. De drie meest voorkomende technieken om een aanwezigheid binnen het netwerk van slachtoffers op te bouwen vertegenwoordigden samen bijna 95% van alle geobserveerde kwaadaardige activiteit. Het treffen van passende maatregelen stelt organisaties in staat om onderdelen van hun beveiligingsstrategie op prioriteit in te delen en daarmee voor optimale bescherming te zorgen.

Bescherming bieden tegen slimme en snel schakelende cybercriminelen

Nu cyberaanvallen een steeds geavanceerder karakter krijgen en met steeds grotere snelheid alle delen van het aanvalsoppervlak treffen hebben organisaties beveiligingsoplossingen nodig die met elkaar samenwerken. Effectieve bescherming tegen nieuwe aanvalstechnieken vraagt om slimmere oplossingen die worden gevoed met real-time bedreigingsinformatie en in staat zijn om bedreigingspatronen te detecteren, enorme hoeveelheden gegevens tegen elkaar af te zetten om onregelmatigheden te ontdekken en automatisch gecoördineerde tegenmaatregelen te treffen. Losstaande producten moeten worden vervangen door een Security Fabric die voorziet in centraal beheer, automatisering en geïntegreerde oplossingen die met elkaar samenwerken.