AppleJeus is een operatie gericht op het stelen van cryptovaluta uitgevoerd door cybercriminelengroep Lazarus. In 2018 publiceerde het Global Research and Analysis Team (GReAT) van Kaspersky hier al over. Nieuw onderzoek laat zien dat de beruchte dreigingsactor zijn aanvallen nu nog zorgvuldiger uitvoert, met verbeterde tactieken en procedures. Telegram is hierin een van de nieuwe aanvalsvectoren.

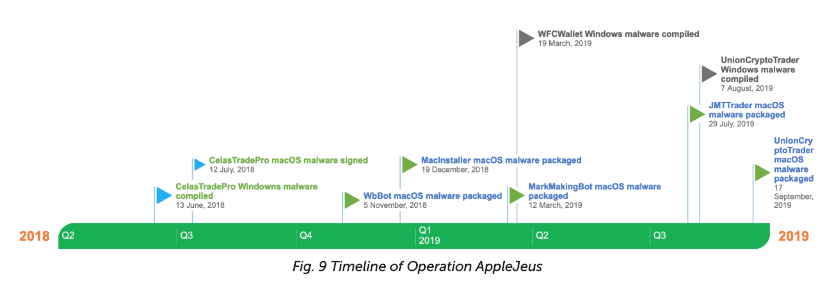

Onderzoekers van Kaspersky hebben belangrijke veranderingen in de tactiek van de Lazarus-groep geïdentificeerd tussen de eerste AppleJeus operatie in 2018 en de daaropvolgende aanval, de ‘sequel’ in 2019. De aanvalsvector van 2019 is op bepaalde punten vooral verbeterd. Zo creëerde Lazarus dit keer namelijk valse websites voor cryptovaluta met links naar valse Telegram-kanalen om de malware te leveren.

Net als in de eerste AppleJeus-operatie downloaden gebruikers eerst een toepassing, waarna de betreffende downloader de volgende payload ophaalt van een externe server. Zo kan de aanvaller uiteindelijk het besmette apparaat volledig controleren via een permanente backdoor. Dit keer werd de payload echter zo zorgvuldig geleverd, dat detectie op gedrag gebaseerde detectieoplossingen omzeild konden worden. In aanvallen tegen op macOS-gebaseerde apparaten werd een authenticatiemechanisme toegevoegd aan de macOS-downloader en de ontwikkelingsstructuur gewijzigd. Daarnaast werd dit keer een bestandsloze besmettingstechniek toegepast.

Waren Windows-gebruikers het doelwit, dan vermeden de aanvallers het gebruik van Fallchill-malware (die werd toegepast in de eerste AppleJeus-operatie) en creëerden ze malware die alleen draaide op specifieke systemen die eerst werden gecontroleerd op een set gedefinieerde waarden. Deze aanpassingen laten zien dat de dreigingsactor zorgvuldiger te werk gaat bij zijn aanvallen en nieuwe methoden toepast om detectie te voorkomen.

Lazarus heeft ook belangrijke wijzigingen doorgevoerd in de macOS-malware en het aantal versies ervan uitgebreid. In tegenstelling tot de eerdere aanval, waarbij Lazarus een installatieprogramma voor macOS bouwde met open-source QtBitcoinTrader, paste de dreigingsactor tijdens de AppleJeus Sequel hun zelfgeschreven code toe. Deze ontwikkelingen laten zien dat de dreigingsactor de macOS-malware zal blijven aanpassen. De meest recente detectie was een direct gevolg van deze wijzigingen.

“Met de sequel AppleJeus-operatie toont Lazarus aan ondanks de flinke stagnatie op de cryptovalutamarkten te blijven investeren in aanvallen die verband houden met cryptovaluta en deze steeds verder ontwikkelen. Door de verdere aanpassingen aan en diversificatie van hun malware is er geen reden om aan te nemen dat deze aanvallen in aantal zullen afnemen. Daarmee kan AppleJeus uitgroeien tot een ernstige bedreiging”, aldus Jornt van der Wiel, beveiligingsexpert bij Kaspersky.