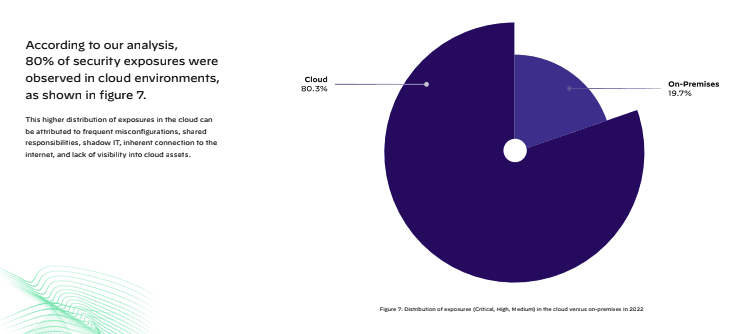

Zo’n 80% van alle kritische blootstellingen komt uit de cloud. Dit blijkt uit het nieuwe Attack Surface Threat Report van UNIT 42, de onderzoekstak van Palo Alto Networks. De overige 20% van de kwetsbaarheden zijn te vinden in on premise omgevingen. Dat de cloud de zwakkere schakel is, is volgens de onderzoekers te wijten aan de vele verkeerde configuraties, shadow IT en een beperkt overzicht van de verschillende cloudapplicaties.

IT-infrastructuur in de cloud verandert voortdurend. Gemiddeld haalt een organisatie maandelijks ongeveer 20% van haar clouddiensten offline om ze te vervangen met nieuwe systemen. Die constante herschikking zorgt voor gevaarlijke kwetsbaarheden in de aanvalsoppervlakte. De UNIT 42 onderzoekstak gaat ervan uit dat nieuwe diensten verantwoordelijk zijn voor bijna de helft van de kritische blootstellingen in de cloud.

Zwakke websites

Wanneer wordt gekeken naar de spreiding van de cyberaanvallen, richten hackers het vaakst hun pijlen op websites met kwetsbare software (22%). De meest voorkomende blootstellingen waren op Apache servers, onbeveiligde PHP, en slechte versies van JQuery. Ook diensten voor toegang op afstand blijken vaak (20%) kwetsbaarheden te bevatten. Er werden onder meer zwakheden gevonden in RDP, Secure Shell (SSH) en virtual network computing (VNC).

Proactieve aanpak

Hackers zoeken voortdurend naar de snelste en makkelijkste weg naar binnen. Om de cybercriminelen een stapje voor te blijven, raden de onderzoekers van Palo Alto Networks een proactieve en holistische aanpak aan, waaronder:

- een realtime overzicht van alle systemen die toegang hebben tot het internet;

- een duidelijk plan om de kwetsbaarheden snel op te lossen;

- strenge authenticatie;

- een roadmap voor verkeerde cloudconfiguraties en;

- een continue monitoring van de nieuwe gevaren.

Download hier het Attack Surface Threat Report.