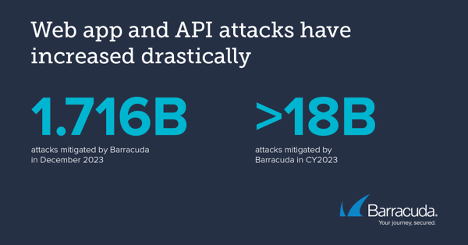

Het aantal aanvallen gericht op webapplicaties en API’s (Application Programming Interfaces) is in 2023 aanzienlijk toegenomen. In het afgelopen jaar heeft Barracuda ruim 18 miljard aanvallen tegen applicaties tegengehouden, waaronder alleen in december al 1,716 miljard.

Webapplicaties zijn een belangrijk doelwit voor cyberaanvallen. Volgens het 2023 Verizon Data Breach Investigations Report waren webapplicaties in 2023 de belangrijkste aanvalsvector; ze werden gebruikt bij 80% van de incidenten en 60% van de inbreuken.

Waarom webapplicaties een top-doelwit zijn voor aanvallen

Hier zijn twee belangrijke redenen voor. Ten eerste bevatten veel webapplicaties kwetsbaarheden of configuratiefouten. Ten tweede bevatten deze applicaties vaak zeer waardevolle informatie, zoals persoonlijke en financiële gegevens. Een succesvolle aanval geeft criminelen direct toegang tot die gegevens. Onderzoek laat zien dat 40% van de IT-professionals die betrokken zijn geweest bij ethisch hacken van mening is dat aanvallen op webapplicaties tot de meest lucratieve vormen van cybercrime behoren, terwijl 55% hetzelfde zegt over API’s.

De top OWASP-aanvallen gericht op webapplicaties

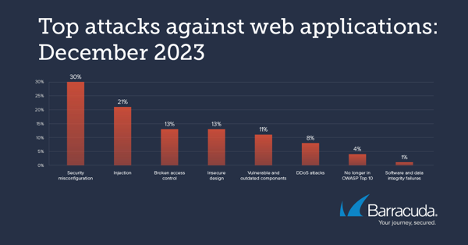

Om te begrijpen waar aanvallers zich op richten, heeft Barracuda webapplicatie-incidenten onderzocht die in december 2023 zijn gedetecteerd en tegengehouden door Barracuda Application Security, waarbij specifiek is gekeken naar aanvallen die zijn geïdentificeerd door het Open Worldwide Application Security Project (OWASP).

Dit was het resultaat:

- 30% van alle aanvallen tegen webapplicaties was gericht op securityfouten – zoals programmeer- en implementatiefouten.

- 21% betrof code-injectie. Dit waren niet alleen SQL-injecties (die over het algemeen gericht zijn op het stelen, vernietigen of manipuleren van gegevens) maar ook Log4Shell en LDAP-injectieaanvallen. LDAP wordt door organisaties gebruikt voor rechten- en resourcebeheer en toegangscontrole, bijvoorbeeld om single sign-on (SSO) voor applicaties te ondersteunen.

De OWASP Top-10 lijst wordt jaarlijks bijgewerkt en recent zijn er enkele wijzigingen aangebracht in deze lijst. Daarbij gaat het vooral om de integratie van ‘top-level’ aanvalstactieken in andere categorieën. Voorbeelden hiervan zijn cross-site scripting (XSS) en cross-site request forgery (CSRF), waarmee aanvallers gegevens proberen te stelen of hun slachtoffer willen verleiden tot het uitvoeren van acties. Beide tactieken worden nog steeds zeer veel gebruikt. Vooral XSS wordt veel gebruikt door beginnende bug bounty hunters of door aanvallers die proberen in te breken in netwerken.

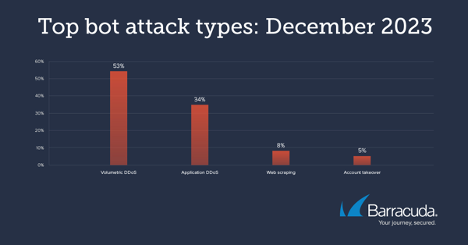

Pas op voor bots

Uit anti-botnet detectiegegevens blijkt dat ruim de helft (53%) van de botaanvallen van december 2023 die gericht waren op webapplicaties, zogenaamde volumetrische DDoS-aanvallen (Distributed Denial of Service) waren. Deze aanvallen worden over het algemeen uitgevoerd door grote botnets van IoT-apparaten. Ze maken gebruik van ‘brute force’-technieken die het doelwit overspoelen met datapakketten om bandbreedte en bronnen te bezetten. Dit soort aanvallen wordt soms gebruikt als dekmantel voor serieuzere, meer doelgerichte aanvallen. De data wijzen verder uit dat ongeveer een derde (34%) van de botaanvallen DDoS-aanvallen op applicaties waren, gericht op een specifieke applicatie, terwijl het in 5% ging om pogingen om accounts over te nemen.

Kwetsbare en verouderde app-componenten

Kwetsbare en verouderde componenten in applicaties blijven waardevol voor aanvallers. Zo zijn de ProxyShell-kwetsbaarheden uit 2021 voortdurend misbruikt, wat heeft geleid tot een aantal spraakmakende inbreuken, waaronder ransomware. Verder zijn er nog enkele oudere, minder prominente kwetsbaarheden die zo nu en dan weer het doelwit zijn van aanvallers – zoals de huidige Androxgh0st Malware, waarvoor het Amerikaanse Cybersecurity and Infrastructure Agency (CISA) op 16 januari 2024 een waarschuwing heeft gegeven. Uit telemetrie van Barracuda-detectiesystemen blijkt dat de scanpogingen voor al deze kwetsbaarheden op ongeveer hetzelfde moment begonnen, met vergelijkbare pieken. Dit suggereert dat het om één enkele of gecoördineerde aanvalscampagne gaat.

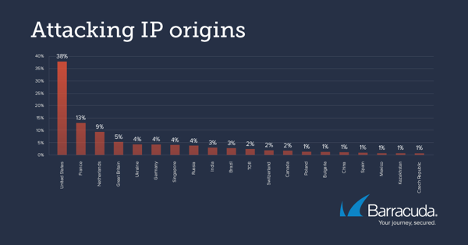

Waar komen deze scans op kwetsbaarheden vandaan?

Dit zijn de landen waar de scans op deze kwetsbaarheden vandaan komen.

Interessant is dat in ons buurland Nederland (geen cijfers voor België beschikbaar) hier met 9% op de derde plaats staat, na de VS en Frankrijk. Dit is zeer waarschijnlijk het gevolg van het grote aantal hostingbedrijven met publieke servers in Nederland en de zeer goede infrastructuur. Daarnaast zijn er interessante veranderingen in de loop van de tijd. Begin december stond Tor nog in de top 5 van ‘regio’s’, maar later in de maand daalde dit op de lijst – waarschijnlijk omdat Tor vaak volledig wordt geblokkeerd. Tor (The Onion Router) is open source software waarmee gebruikers volledig anoniem op het web kunnen surfen. Hoewel niet daarvoor bedoeld, biedt Tor aanvallers een manier om hun activiteiten te verbergen, omdat de identiteit en het punt van herkomst van een Tor-gebruiker niet kunnen worden vastgesteld.

Aanvallers maken misbruik van oude kwetsbaarheden

Webapplicaties en API’s zijn dus lucratieve aanvalsvectoren voor cybercriminelen – en ze worden steeds vaker aangevallen. Het is moeilijk voor securityprofessionals om het groeiende aantal kwetsbaarheden bij te houden. Daarbij gaat het om zowel zero-days als oudere kwetsbaarheden. Ook de software supply chain voor kritieke apps kan kwetsbaarheden bevatten – zoals bijvoorbeeld bleek uit de Log4Shell-kwetsbaarheid. Aanvallers richten zich vaak op oude kwetsbaarheden die securityteams zijn vergeten, in een poging om binnen te dringen in een ongepatchte applicatie die over het hoofd is gezien. Vervolgens proberen ze zich te verspreiden in het netwerk.