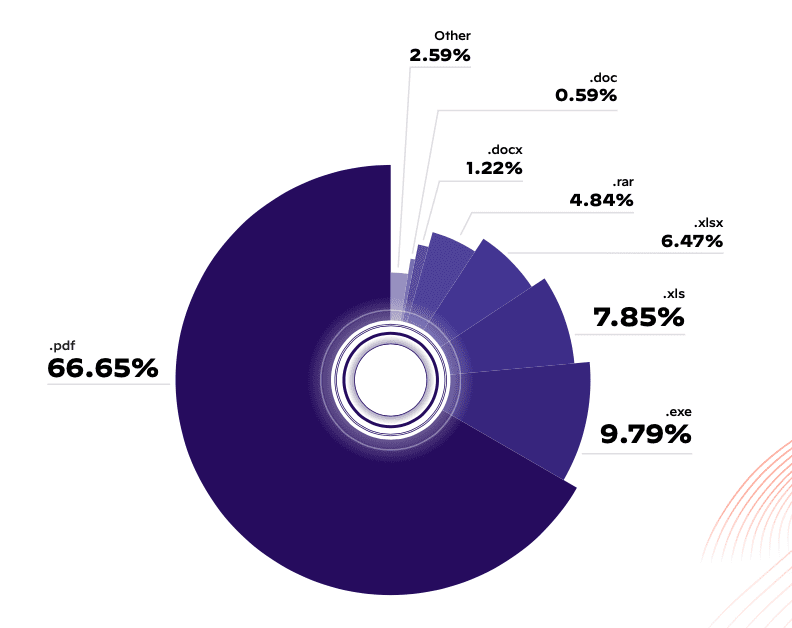

Hackers gebruiken in twee op de drie gevallen (66 %) een vals PDF-document om hun malware in te verstoppen. Onder het voorwendsel van een financiële samenwerking krijgt de bijlage vaak de weinig originele naam invoice_AUG_4601582.pdf of Updated Salary Evaluation. Bijlages in .rar of .exe formaat boeken dan weer minder snel succes omdat de gebruikers minder vertrouwd zijn met het documenttype. Dat blijkt uit het Network Threat Report van de UNIT 42-onderzoekstak van Palo Alto Networks.

Malware families

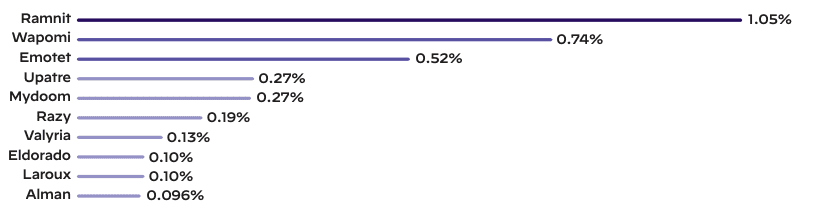

Naast het analyseren van de vehikels voor die kwaadaardige softwares, helpt het ook om te kijken naar hun oorsprong. Malwares zijn doorgaans varianten op vorige programma’s en kunnen dus worden ingedeeld in grote families. Op basis van tienduizenden stukjes code konden de onderzoekers van Palo Alto Networks de tien grootste groepen identificeren. De weinig eerbiedwaardige titel van populairste malware familie gaat in 2022 naar Ramnit, een computerworm die zichzelf kan kopiëren en al miljoenen slachtoffers wereldwijd heeft gemaakt.

Linux geen veilige haven meer

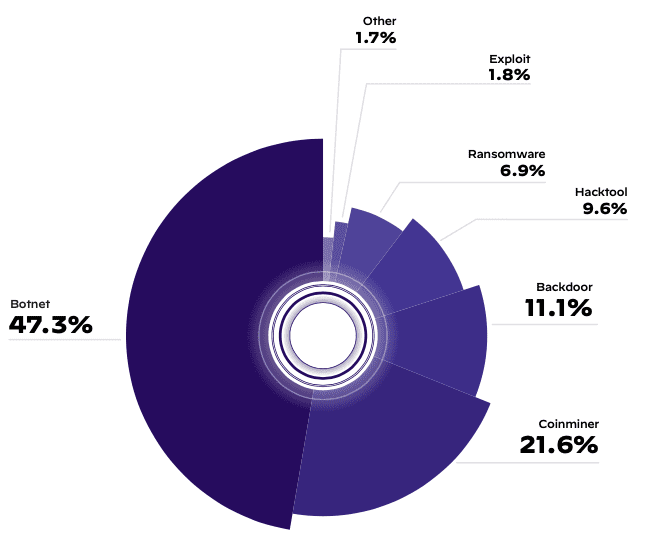

Hackers richten hun pijlen op de groepen slachtoffers waar het meeste geld te rapen valt. Daarom zijn Linux-gebruikers doorheen de jaren meestal gespaard gebleven van grote aanvallen. Hoewel het proportioneel nog relatief klein is, merkt UNIT 42 wel een gestage groei van Linux malwares. Omdat mobiele toestellen vaak gebouwd zijn op Unix besturingssystemen, beseffen cyberciminelen dat ze er ook munt uit kunnen slaan. De grootste bedreiging voor Linux systemen zijn botnets van de Mirai familie, een netwerk van geïnfecteerde computers gericht naar IoT-toestellen.

Extra waakzaamheid

Cyberciminelen weten dat de medewerkers de zwakste schakel zijn in de organisatie. Hackers worden met de dag sluwer om onze waakzaamheid te omzeilen. De UNIT 42-onderzoekstak van Palo Alto Networks roept daarom alle gebruikers op om extra alert te zijn voor malafide bijlages, ongeacht het type document. Daarnaast moeten bedrijven hun systemen steeds up-to-date houden zodat zoveel mogelijk achterpoorten op slot blijven.

Lees het volledige Network Threat Report via de volgende link.