Sophos, een wereldwijde aanbieder van cybersecurity-as-a-service, heeft vandaag nieuwe bevindingen gepubliceerd over een CryptoRom-zwendel met ingewikkelde pogingen tot financiële oplichting. Daarin werden gebruikers van dating-apps benaderd en verleid tot het maken van valse investeringen in cryptomunten. Sophos meldt dit in zijn recentste rapport, ‘Fraudulent Trading Apps Sneak into Apple and Google App Stores’.

Het rapport beschrijft de eerste valse CryptoRom-apps, Ace Pro en MBM_BitScan, die met succes de strenge beveiligingsprotocollen van Apple hebben omzeild. Eerder gebruikten cybercriminelen een omweg om slachtoffers te overtuigen om illegale iPhone-apps te downloaden die niet waren goedgekeurd door de App Store van Apple. Sophos bracht Apple en Google onmiddellijk op de hoogte. Zij verwijderden de frauduleuze apps uit hun appstores.

“Over het algemeen is het moeilijk om malware voorbij het beveiligingsbeoordelingsproces in de App Store van Apple te krijgen. Toen we begonnen met het onderzoeken van de CryptoRom-fraude die zich richtte op iOS-gebruikers, moesten de oplichters daarom gebruikers eerst overhalen om een configuratieprofiel te installeren voordat ze de valse tradingapp konden installeren. Dat houdt uiteraard een extra niveau van social engineering in, een niveau dat moeilijk te overwinnen is. Veel potentiële slachtoffers zouden ‘gewaarschuwd’ worden dat er iets niet klopte wanneer ze een zogenaamd legitieme app niet rechtstreeks konden downloaden. Door een applicatie in de App Store te krijgen, hebben de oplichters hun potentiële vijver van slachtoffers enorm vergroot, vooral omdat de meeste gebruikers Apple blindelings vertrouwen”, aldus Jagadeesh Chandraiah, senior onderzoeker bedreigingen bij Sophos. “Beide apps worden ook niet beïnvloed door de nieuwe Lockdown-modus van iOS, die voorkomt dat oplichters mobiele profielen laden die nuttig zijn voor social engineering. In feite kunnen deze CryptoRom-oplichters hun tactiek veranderen gezien de beveiligingsfuncties in Lockdown: ze kunnen zich richten op het omzeilen van het beoordelingsproces van de App Store.”

Om het slachtoffer dat bijvoorbeeld werd opgelicht met Ace Pro te lokken, creëerden en onderhielden de oplichters actief een vals Facebookprofiel en personage van een vrouw die er een luxueuze levensstijl in Londen op nahield. Nadat ze een band met het slachtoffer hadden opgebouwd, stelden de oplichters het slachtoffer voor om de frauduleuze Ace Pro-app te downloaden. Vanaf dat moment begon de fraude met het cryptogeld.

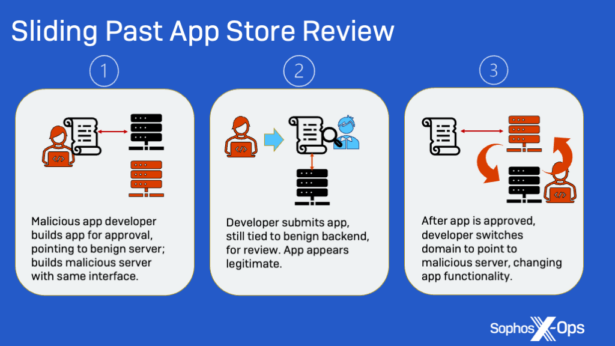

Ace Pro wordt in de appstore beschreven als een lezer van QR-codes, maar is een frauduleus tradingplatform in cryptomunten. Zodra de app wordt geopend, zien gebruikers een tradinginterface waar ze zogenaamd geld kunnen storten en opnemen. Als ze echter geld storten, gaat dat rechtstreeks naar de oplichters. Om langs de beveiliging van de App Store te komen, denkt Sophos dat de oplichters de app een verbinding lieten maken met een externe website met een onschuldige functionaliteit toen die oorspronkelijk ter beoordeling werd ingediend. Het domein bevatte code voor het lezen van QR-codes om het legitiem te laten lijken voor wie de app beoordeelde. Zodra de app echter was goedgekeurd, hebben de oplichters de app omgeleid naar een domein met registratie in Azië. Dit domein stuurt een verzoek dat wordt beantwoord met inhoud van een andere host die uiteindelijk de valse tradinginterface levert.

MBM_BitScan is ook een app voor Android, maar staat op Google Play bekend als BitScan. De twee apps communiceren met dezelfde ‘Command and Control’-infrastructuur (C2). Die C2-infrastructuur communiceert daarna met een server die lijkt op een legitiem Japans cryptobedrijf. Alles wat kwaadaardig is, wordt afgehandeld in een webinterface, waardoor het voor de codebeoordelaars van Google Play moeilijk is om het als frauduleus te detecteren.

CryptoRom, een subset van een familie van oplichtingspraktijken dat bekend is als sha zhu pan (杀猪盘), letterlijk ‘plaat voor het slachten van varkens’, is een goed georganiseerde, gesyndiceerde oplichtingspraktijk die gebruik maakt van een combinatie van social engineering rond dating en frauduleuze applicaties en websites voor handel in cryptomunten om slachtoffers te lokken en hun geld te stelen nadat ze hun vertrouwen hebben gewonnen. Sophos volgt en rapporteert al twee jaar over deze zwendel die miljoenen dollars opbrengt.

Lees meer over de criminelen achter de CryptoRom-bendes en deze frauduleuze apps in ‘Fraudulent CryptoRom Trading Apps Sneak into Apple and Google App Stores’ (‘Frauduleuze tradingapps vinden hun weg naar de appstores van Apple en Google’) op Sophos.com.