Fortinet maakt de uitkomsten bekend van het onderzoek dat de cyberaanvallen op het gebied van Internet of Things (IoT) in het afgelopen jaar beschrijft. Dit is gebaseerd op de gegevens van 2022, die voorkomen uit het wereldwijde netwerk van honeypots van FortiGuard Labs, het onderzoekteam van Fortinet.

Deze honeypots dienen als digitaal lokaas voor cybercriminelen en helpen bij het vastleggen en volgen van aanvalscampagnes die ten doel hebben om IoT-apparaten met malware te besmetten. Meestal gebeurt dit om die om te vormen tot bots. Cybercriminelen kunnen op die manier een grootschalig botnetwerk in het leven roepen voor het uitvoeren van Distributed Denial of Service (DDoS)-aanvallen.

Uit de gegevens blijkt dat deze malware-campagnes in de meeste gevallen gebruik maken van brute force-aanvallen. (Bij een brute-force aanval proberen de aanvallers systematisch wachtwoorden en encryptiesleutels uit totdat er één blijkt te werken.) Hiermee kunnen ze de aanmeldingsgegevens voor Telnet en het netwerkcommunicatieprotocol SSH achterhalen en toegang krijgen tot IoT-apparaten. Vervolgens voeren ze executables uit om die tot bots om te vormen.

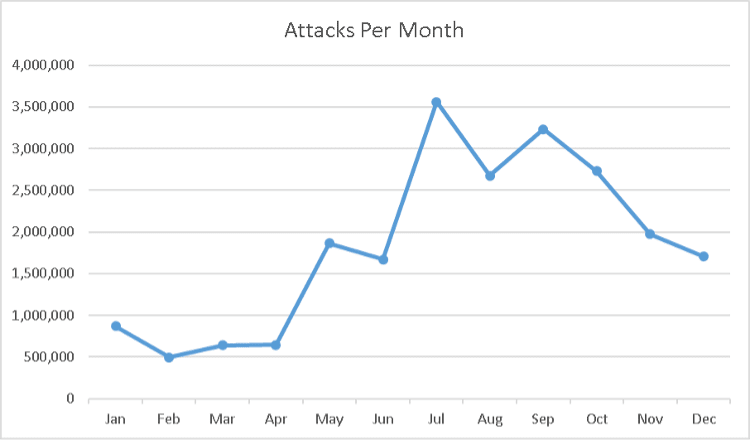

In 2022 registreerde FortiGuard Labs meer dan 210 miljoen succesvolle brute force-aanvallen. Uit de informatie blijkt dat het aantal maandelijkse succesvolle brute force-aanvallen op de honeypots vooral in de maand juli wereldwijd zeer groot was. (Afbeelding 1).

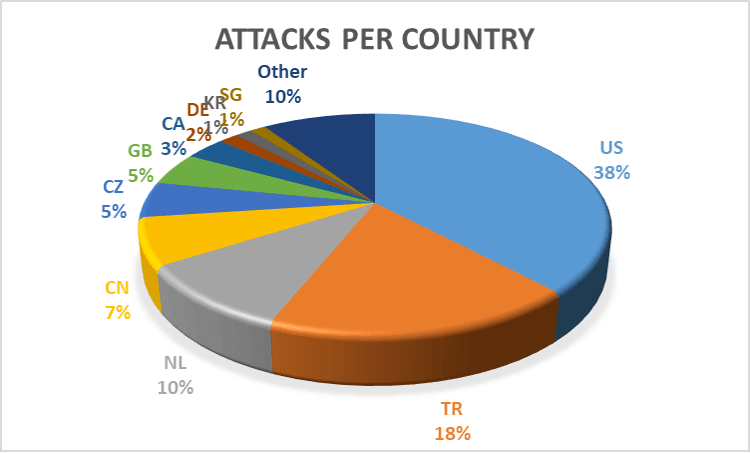

De meeste aanvallen in 2022 zijn afkomstig uit de VS. Voor die verdeling werd uitgegaan van de landen waarin de servers van cybercriminelen werden gehost. (Afbeelding 2).

IoT-malware maakt voor het besmetten van apparatuur niet alleen gebruik van aanmeldingsgegevens die op basis van brute force-aanvallen zijn verkregen, maar ook van kwetsbaarheden (onbeveiligde achterdeurtjes) in de hardware. Dat gold bijvoorbeeld voor de Beastmode Mirai-campagne. Malware richt zich zowel op oude als nieuwe kwetsbaarheden om IoT-apparatuur te besmetten en zich te verspreiden. De meeste malware heeft het gemunt op kwetsbaarheden in routers. Uit de data van FortiGuard Labs blijkt dat er nog altijd op grote schaal misbruik wordt gemaakt van oude kwetsbaarheden die terugvoeren tot 2014.

Tot slot meldt FortiGuard Labs ook een groeiende verscheidenheid aan malware-varianten die in de programmeertaal Go zijn geschreven. Dit wordt toegeschreven aan de toenemende beschikbaarheid van broncode voor malware in bijvoorbeeld GitHub. Dit maakt het veel eenvoudiger voor relatief onervaren cybercriminelen om botnets te vormen en voor aanvallen in te zetten. Gezien de toegenomen belangstelling voor het gebruik van de programmeertaal Go voor de ontwikkeling van malware verwacht men dat dit jaar nog veel meer op Go gebaseerde IoT-botnets ingezet worden.