Fortinet publiceert vandaag de laatste editie van zijn halfjaarlijkse FortiGuard Labs Global Threat Landscape Report. Uit bedreigingsinformatie voor de eerste helft van 2021 blijkt dat er sprake is van een forse toename in het aantal en de complexiteit van cyberaanvallen op mensen, organisaties en steeds vaker ook vitale infrastructuren.

Thuiswerken en leren op afstand hebben bijgedragen aan de uitbreiding van het aanvalsoppervlak, dat daarmee een steeds aantrekkelijker doelwit voor cybercriminelen vormt. De toenemende samenwerkingsverbanden tussen rechtshandhavingsinstanties en organisaties in de publieke en private sector biedt echter kansen om het cybercriminele ecosysteem in de tweede helft van 2021 verder te ontmantelen. Een gedetailleerde bespreking van het rapport en belangrijke aanbevelingen zijn te vinden in het blog van Fortinet. De belangrijkste onderzoeksbevindingen voor de eerste helft van 2021 zijn:

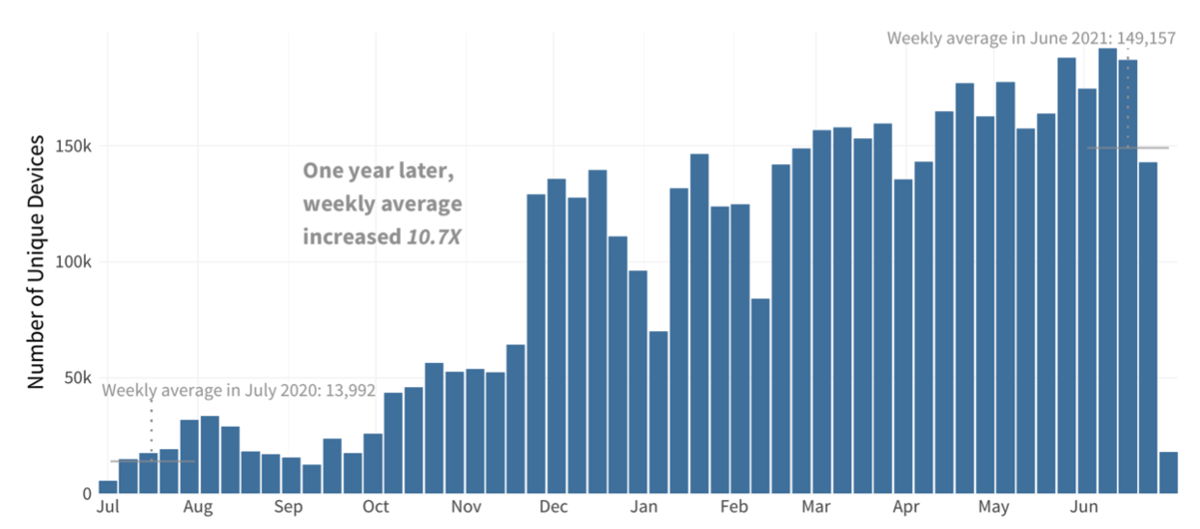

- Ransomware draait om veel meer dan losgeld: Volgens data van FortiGuard Labs was er in juni 2021 sprake van een meer dan tienvoudige stijging van de gemiddelde wekelijkse ransomwareactiviteit ten opzichte van dezelfde periode een jaar geleden. Ransomware-aanvallen legden de toevoerketen van diverse organisaties plat, en vaak in vitale sectoren. Ze waren daarmee meer dan ooit van invloed op het dagelijkse leven van mensen, de productiviteit van werknemers en de wereldhandel. Telecombedrijven vormden het belangrijkste doelwit, gevolgd door overheidsorganisaties, managed security service providers en bedrijven in de auto-industrie en productiesector. Sommige cybercriminelen verlegden de focus van hun ransomwarestrategie van de aanlevering van kwaadaardige code naar het verkrijgen van toegang tot bedrijfsnetwerken en het verkopen van die toegang aan derden. Hieruit blijkt eens te meer dat Ransomware-as-a-Service (RaaS) zich steeds verder ontwikkelt als motor voor cybercriminaliteit. Een belangrijke conclusie is dat ransomware voor organisaties van elke omvang in elke sector duidelijke en directe gevaren vertegenwoordigt. Zij moeten hun IT-omgevingen beschermen met een proactieve beveiligingsaanpak die voorziet in real-time bescherming van endpoints, detectie en geautomatiseerde incidentrespons. Dat moet worden gecombineerd met toegangsbeheer volgens het principe van zero trust, netwerksegmentatie en encryptie.

- Een kwart van alle organisaties detecteerde malvertising: Uit de lijst van meest gedetecteerde malwarefamilies blijkt dat er sprake is van een toename in malvertising en scareware. Die vormen van malware maken gebruik van social engineering-technieken om mensen te misleiden en angst aan te jachten. Ze werden door ruim een kwart van alle organisaties gedetecteerd. Cryxos bleek een prominente scareware-familie. Bij veel van die detecties was waarschijnlijk echter sprake van een combinatie met vergelijkbare op JavaScript gebaseerde aanvalscampagnes die als malvertising zouden kunnen worden bestempeld. Het nieuwe normaal van hybride werken heeft die trend hoogstwaarschijnlijk aangemoedigd. Cybercriminelen maken niet alleen gebruik van scareware om mensen angst in te boezemen, maar ook om hen af te persen. Het is daarom belangrijker dan ooit voor organisaties om hun werknemers uitgebreide en regelmatige security awareness-trainingen aan te bieden om te voorkomen dat ze slachtoffer worden van scareware en malvertising.

- Botnet-trends geven aan dat cybercriminelen zich naar de netwerkrand begeven: Het onderzoeksrappport wijst op een toenemend aantal botnetdetecties. In het begin van 2021 detecteerde 35% van alle organisaties een bepaalde vorm van botnetactiviteit. Zes maanden later bedroeg dat percentage maar liefst 51%. In juli ontstond een piek als gevolg van een forse opleving in TrickBot-activiteit. TrickBot maakte oorspronkelijk zijn entree op het toneel van cybercriminaliteit als banking trojan, maar heeft zich inmiddels ontwikkeld tot een geavanceerde meertraps toolkit die ondersteuning biedt voor een breed scala aan cybercriminele activiteiten. Mirai was in de eerste helft van 2021 het meest gedetecteerde botnet. Het stootte in het begin van 2020 Gh0st van zijn plaats, en heeft zijn toppositie sindsdien weten te behouden. De cybercriminelen achter Mirai blijven nieuwe cyberwapens aan hun arsenaal toevoegen. De dominantie van dat botnet is echter gedeeltelijk te wijten aan het feit dat de makers misbruik maken van de Internet of Things (IoT)-apparaten van thuiswerkers en studenten op afstand. Ook Gh0st is eveneens opvallend actief. Dat is een botnet waarmee cybercriminelen op afstand de volledige controle over een met malware besmet systeem kunnen overnemen, live feeds van webcams en microfoons onderscheppen en bestanden downloaden. Ruim een jaar na de opkomst van thuiswerken en leren op afstand blijven cybercriminelen misbruik van de situatie maken. Om netwerken en applicaties te beschermen moeten organisaties een zero trust-aanpak hanteren. Dat houdt in dat eindgebruikers alleen de toegangsrechten toegekend krijgen die zij strikt gezien voor hun werk nodig hebben. Dat is nodig om bescherming te bieden tegen besmette IoT-endpoints en andere apparaten die toegang tot het bedrijfsnetwerk zoeken.

- De ontmanteling van bendes cybercriminelen zorgt voor minder bedreigingen: Niet elke beveiligingsmaatregel levert direct of blijvend resultaat op. In de eerste helft van 2021 boekten security-professionals echter belangrijke vooruitgang. Zo werd het brein achter de banking trojan TrickBot in juni voor diverse aanklachten voorgeleid aan de officier van justitie. De gecoördineerde ontmanteling van Emotet, een van de meest actieve botnets uit de recente geschiedenis, en de arrestatie van leden van het criminele netwerk achter de ransomwarevarianten Egregor, NetWalker en Cl0p vertegenwoordigen belangrijke overwinningen in de strijd tegen cybercriminaliteit door security-professionals en wereldwijde overheden en rechtshandhavingsinstanties. Sommige ransomware-aanvallen trokken daarnaast zoveel publieke aandacht dat cybercriminelen zich naar de zijlijn begaven. Volgens FortiGuard Labs resulteerde de ontmanteling van Emotet in een terugval in bedreigingsactiviteit. De activiteit rond varianten van TrickBot en Ryuk hield daarentegen aan, hoewel er sprake was van een lager aanvalsvolume. Hieruit blijkt eens temeer hoe moeilijk het is om cyberbedreigingen direct de kop in te drukken en cybercriminele netwerken snel te ontmantelen. Toch zijn dat al met al belangrijke prestaties.

- Cybercriminelen geven de voorkeur aan technieken voor het omzeilen van de beveiliging en het bemachtigen van meer toegangsrechten: FortiGuard Labs analyseerde de functionaliteit van malware door die in een veilige omgeving uit te voeren en te bestuderen wat cybercriminelen daar precies mee wilden bereiken. Hieruit bleek dat cybercriminelen technieken hanteerden om zich meer toegangsrechten toe te eigenen, beveiligingsmechanismen te omzeilen, zich ongezien door bedrijfsnetwerken te begeven en buitgemaakte gegevens naar buiten te smokkelen. Zo maakte 55% van alle functies voor het bemachtigen van toegangsrechten gebruik van hooking: het onderscheppen, bewerken en doorsturen van subroutines om applicaties anders te laten werken. In 40% van alle gevallen werd er kwaadaardige code in computerprocessen geïnjecteerd. Hoewel die technieken niet nieuw zijn, zal een up-to-date kennis daarvan security-professionals beter wapenen tegen toekomstige cyberaanvallen. Een geïntegreerde, door AI en praktisch inzetbare bedreigingsinformatie ondersteunde platformaanpak is van cruciaal belang voor organisaties om alle netwerkranden te beschermen en nieuwe bedreigingen in real time te detecteren.

Noodzaak van samenwerking, training en door AI ondersteunde preventie en incidentrespons

Hoewel overheidsinstellingen en rechtshandhavingsinstanties in het verleden al diverse maatregelen hebben getroffen, is het mogelijk dat de vorderingen in de strijd tegen cybercriminaliteit in de tweede helft van 2021 de regels van het spel zullen veranderen. Die organisaties werken inmiddels samen met leveranciers van security-oplossingen en andere wereldwijde partners om directe actie tegen cybercriminelen te ondernemen met een combinatie van mensen, technologie en real-time bedreigingsinformatie. Desondanks blijven geautomatiseerde bedreigingsdetectie en AI van cruciaal belang om cyberaanvallen in real time, op elke schaal en aan elke netwerkrand te detecteren en verhelpen. Daarnaast is en blijft security awareness-training van groot belang. Elke eindgebruiker vormt namelijk een potentieel doelwit voor cyberaanvallen. Er is regelmatige voorlichting over best practices op beveiligingsgebied nodig om individuele werknemers en de organisatie in haar totaliteit veilig te houden.

Derek Manky, chief Security Insights & Global Threat Alliances bij FortiGuard Labs zegt: “We bespeuren momenteel een toename van het aantal succesvolle cyberaanvallen. Die treffen duizenden organisaties tegelijk en hebben verwoestende gevolgen. Daarmee zijn we aangekomen op een belangrijk kantelpunt in de strijd tegen cybercriminaliteit. Organisaties in de publieke en private sector moeten nu meer dan ooit hun krachten bundelen om de toevoerketens van cybercriminelen te kunnen verstoren. Samenwerkingsverbanden en de uitwisseling van Alliance bedreigingsinformatie kunnen bijdragen aan effectievere incidentrespons. Dat maakt het ook makkelijker om te voorspellen welke technieken cybercriminelen zullen hanteren, zodat hun aanvallen met meer succes kunnen worden afgeslagen. De combinatie van regelmatige security awareness-training en door AI ondersteunde technologie voor preventie, detectie en incidentrespons die is geïntegreerd met alle endpoints, netwerken en cloudomgevingen is en blijft van cruciaal belang om cybercriminelen tegen te gaan.”

Deze nieuwe editie van het Global Threat Landscape Report vormt de neerslag van bedreigingsinformatie die in de eerste helft van 2021 door FortiGuard Labs is verzameld. Het gaat om informatie over miljarden beveiligingsincidenten die door het omvangrijke wereldwijde sensornetwerk van Fortinet werden geregistreerd. FortiGuard verdeelt de tactieken en technieken van cybercriminelen op vergelijkbare wijze als het MITRE ATT&CK-kader onder in drie groepen: verkenning, het opbouwen van aanvalscapaciteit en de aanvankelijke toegang. Fortinet hanteert dat model voor zijn FortiGuard Labs Global Threat Landscape Report om te beschrijven hoe cybercriminelen kwetsbaarheden vinden, een kwaadaardige infrastructuur opbouwen en misbruik maken van de zwakke schakel in de beveiliging van organisaties. Het rapport biedt zowel wereldwijde als regionale perspectieven.