Barracuda heeft details gepubliceerd over een nieuwe, goed verborgen en moeilijk te detecteren phishing-as-a-service (PhaaS)-kit die zijn schadelijke inhoud verbergt in iframes van webpagina’s om detectie te omzeilen en zo flexibel mogelijk te zijn. Dit is de eerste keer dat Barracuda een compleet phishing-framework ziet dat gebruikmaakt van de iframe-techniek. Onderzoekers houden deze nieuwe PhaaS sinds september 2025 in de gaten en hebben deze ‘GhostFrame’ genoemd. Tot nu toe zijn al ruim een miljoen aanvallen aan deze kit toe te schrijven.

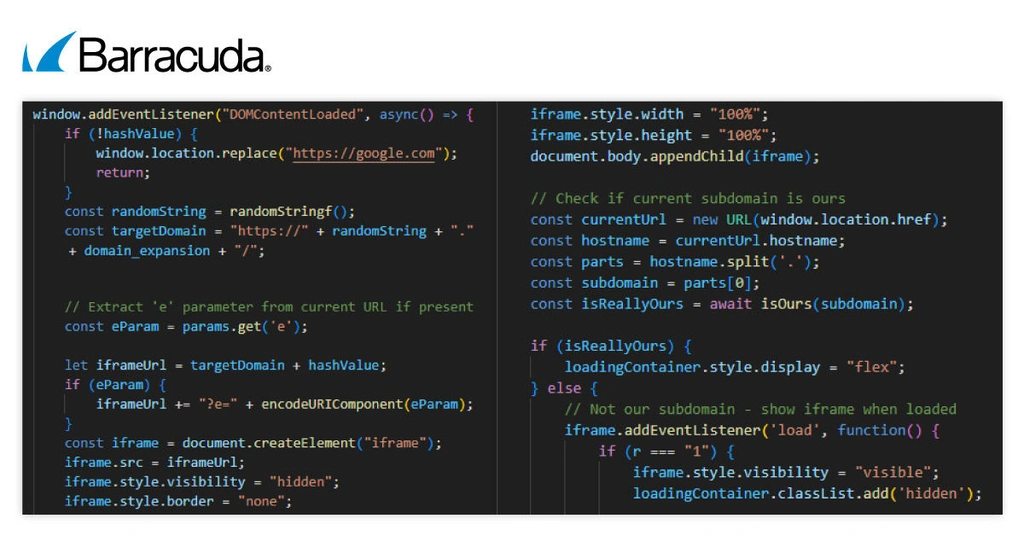

Uit de technische analyse van Barracuda blijkt dat de functionaliteit van GhostFrame bedrieglijk eenvoudig, maar tegelijkertijd zeer effectief is. In tegenstelling tot de meeste phishing-kits maakt GhostFrame gebruik van een onschuldig ogend HTML-bestand en vinden alle schadelijke activiteiten plaats binnen een iframe: een klein venster in een webpagina dat inhoud van een andere bron kan weergeven. Door deze aanpak lijkt de phishing-pagina authentiek, terwijl de werkelijke oorsprong en het doel ervan verborgen blijven.

Opvallende kenmerken van GhostFrame zijn onder meer:

- Een onschuldig ogend HTML-bestand dat geen phishing-content bevat die gedetecteerd zou kunnen worden en dat dynamische code gebruikt om subdomeinnamen te genereren en te manipuleren. Op deze manier kan voor elk doelwit een nieuwe domeinnaam worden gegenereerd.

- In deze pagina zijn echter ‘pointers’ ingebed die doelwitten via een iframe naar een secundaire phishing-pagina leiden.

- De iframe-pagina host de daadwerkelijke phishing-componenten. Aanvallers verbergen daarbij de formulieren voor het vastleggen van inloggegevens in een functie die bedoeld is voor het streamen van afbeeldingen en is ontworpen voor zeer grote bestanden. Daardoor is het voor statische scanners, die doorgaans zoeken naar hardgecodeerde phishing-formulieren, moeilijk om deze aanval te detecteren.

- Dankzij de iframe-techniek kunnen aanvallers makkelijk de phishing-content aanpassen, nieuwe trucs uitproberen of zich op specifieke regio’s richten, zonder de hoofdwebpagina te wijzigen die de kit verspreidt. Door simpelweg bij te werken waar de iframe naartoe verwijst, kan de kit voorkomen dat hij wordt gedetecteerd door securitytools die alleen de hoofdpagina controleren.

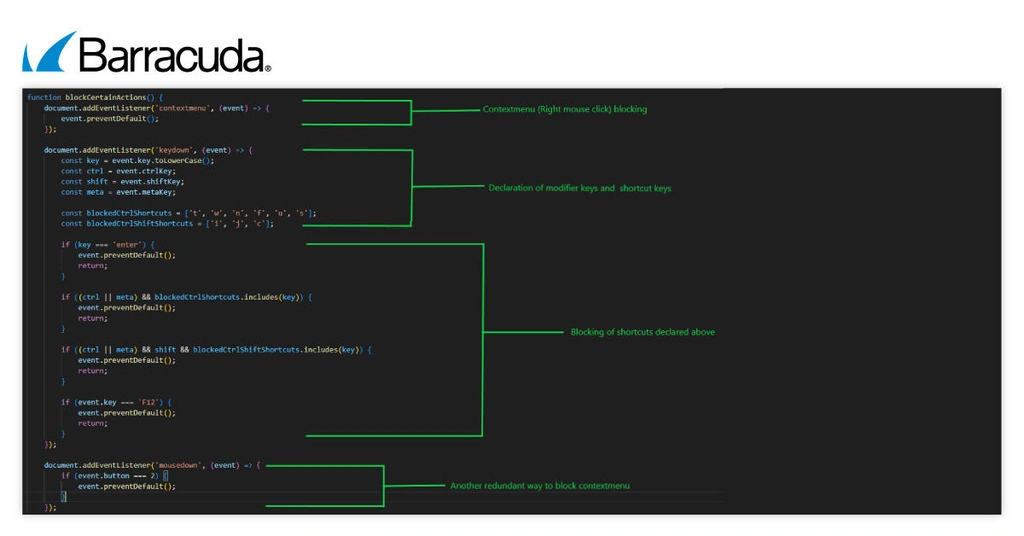

- Net als andere phishing-kits van de nieuwe generatie voorkomt en verstoort GhostFrame op agressieve wijze inspecties door securityonderzoekers. Het blokkeert onder andere het rechtsklikken met de muis, de F12-toets (die wordt gebruikt voor ontwikkeltools) en de Enter-toets van het toetsenbord. Daarnaast worden veelgebruikte sneltoetsen zoals Ctrl/Cmd en Ctrl/Cmd+Shift tegengehouden. Deze sneltoetsen worden vaak door securityonderzoekers gebruikt om de broncode te bekijken, de pagina op te slaan of ontwikkeltools te openen.

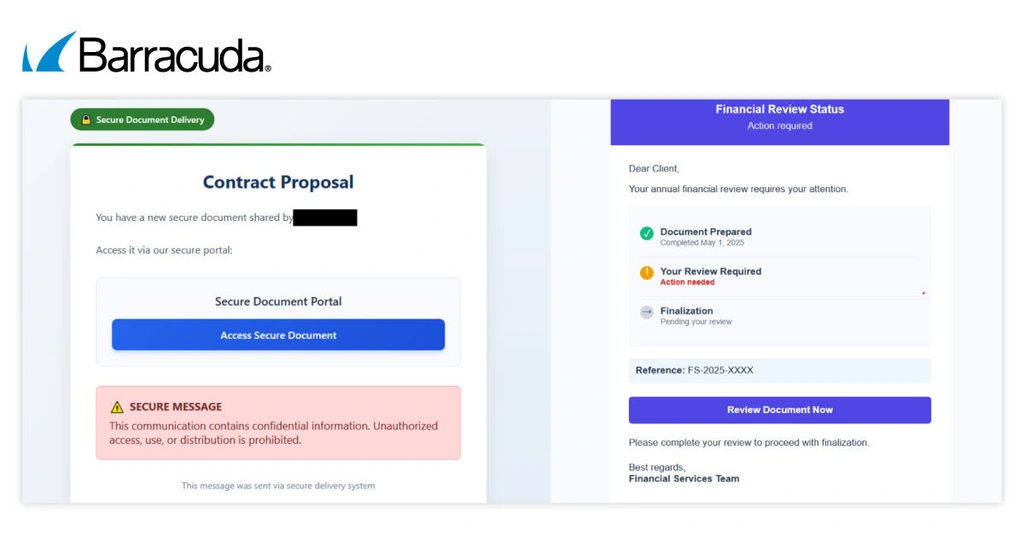

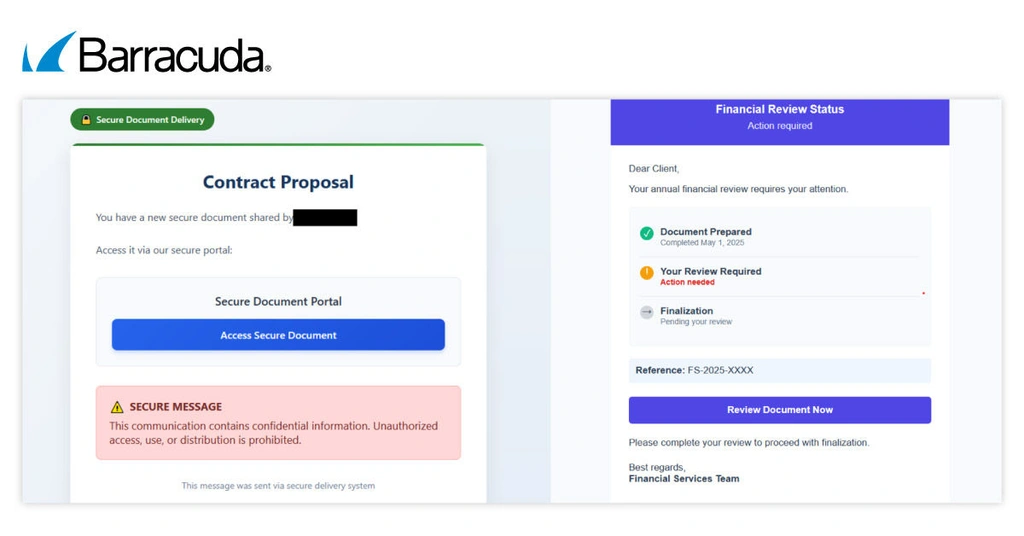

De inhoud van GhostFrame phishing-e-mails bestaat uit verschillende traditionele onderwerpen zoals nep zakelijke deals en vervalste HR-updates. Net als andere phishing-e-mails zijn ze ontworpen om ontvangers te misleiden zodat die op schadelijke links klikken of schadelijke bestanden downloaden.

“De ontdekking van GhostFrame laat zien hoe snel en slim phishing-kits zich ontwikkelen. GhostFrame is het eerste voorbeeld dat we hebben gezien van een phishing-platform dat bijna volledig is gebaseerd op iframes en de aanvallers maken optimaal gebruik van deze functie om de flexibiliteit te vergroten en detectie te omzeilen” zegt Saravanan Mohankumar, manager in het manager in het threat analysis team van Barracuda. “Om zich te beschermen moeten organisaties verder gaan dan statische verdedigingsmechanismen en in plaats daarvan strategieën met meerdere lagen hanteren: gebruikerstraining, regelmatige browserupdates, securitytools die verdachte iframes kan detecteren, continue monitoring en het delen van informatie over dreigingen.”

Een gedetailleerde technische analyse van GhostFrame is hier te vinden: https://blog.barracuda.com/2025/12/04/threat-spotlight-ghostframe-phishing-kit.