Volgens nieuw onderzoek van Barracuda steelt een nieuwe, moeilijk te detecteren en hardnekkige phishing-as-a-service (PhaaS)-kit momenteel inloggegevens en authenticatietokens van Microsoft 365-gebruikers. Onderzoekers van Barracuda volgen deze nieuwe en snel evoluerende PhaaS sinds juli 2025 en hebben deze ‘Whisper 2FA’ genoemd. De afgelopen maand heeft Barracuda bijna een miljoen Whisper 2FA-aanvallen waargenomen die gericht in meerdere grote phishingcampagnes. Hiermee is Whisper de op twee na meest voorkomende PhaaS geworden, na Tycoon en EvilProxy.

Uit technische analyse van Barracuda blijkt dat Whisper 2FA zeer geavanceerd is en aangepast kan worden. Tot de ‘innovatieve’ functies behoren continue loops om authenticatietokens te stelen, meerdere verhullingslagen en technieken om de analyse van de schadelijke code en gestolen gegevens te belemmeren. Whisper 2FA wordt snel verder ontwikkeld en vormt een aanzienlijke dreiging voor organisaties.

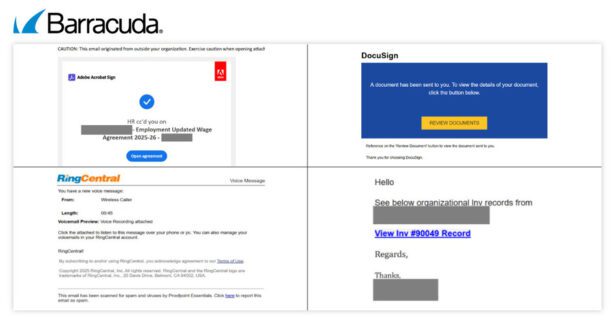

De belangrijkste kenmerken van Whisper 2FA zijn:

- Herhalende loop voor het stelen van inloggegevens. Whisper 2FA kan het proces waarmee inloggegevens van een account worden gestolen, continu herhalen totdat de aanvallers een geldig multifactorauthenticatie (MFA)-token hebben bemachtigd. Voor verdedigers betekent dit dat zelfs als deze codes zijn verlopen of onjuist zijn, de aanval niet stopt. De phishingkit blijft het slachtoffer vragen om zijn gegevens opnieuw in te voeren en ontvangt zo telkens een nieuwe code, totdat de aanvallers een code bemachtigen die werkt. Whisper 2FA past zich aan elke MFA-methode aan die het account van het slachtoffer gebruikt.

- Complexe technieken om detectie en analyse te omzeilen. De aanvallers gebruiken verschillende verhullingstechnieken, waaronder het versleutelen van de aanvalscode, het saboteren van analysetools en het uitschakelen van veelgebruikte sneltoetsen voor code-inspectie. Dit maakt het voor onderzoekers en securitytools moeilijk om te analyseren wat Whisper 2FA doet en om verdachte en schadelijke activiteiten automatisch te detecteren.

- Een veelzijdig phishingformulier. Het phishingformulier van Whisper 2FA stuurt alle gegevens die door het slachtoffer zijn ingevoerd door naar de aanvallers, ongeacht op welke button de gebruiker klikt. De gestolen gegevens worden snel versleuteld, waardoor het voor securityexperts en -tools die het netwerk bewaken moeilijk is om snel te zien dat er inloggegevens zijn gestolen.

De Whisper 2FA-phishingkit wordt snel verder ontwikkeld, zowel wat betreft de technische complexiteit als anti-detectietechnieken. Uit analyse blijkt dat de eerste versies van Whisper comments bevat die zijn toegevoegd door de ontwikkelaars. Ook bevatten ze slechts enkele verhullingstechnieken en beschermingsmaatregelen die voornamelijk het rechtsklik/contextmenu blokkeerden waarmee code geïnspecteerd kan worden.

De meest recente varianten die Barracuda heeft gezien, bevatten geen commentaren meer, de verhulling is sterker en meer gelaagd geworden en er zijn nieuwe technieken toegevoegd die het voor verdedigers moeilijker te maken om het systeem te analyseren of aan te passen. Dan gaat het bijvoorbeeld om trucs die debuggingtools detecteren en blokkeren, die veelgebruikte toetsenbord-shortcuts van ontwikkelaars uitschakelen en die het inspectietools laten crashen. Met deze nieuwe variant kunnen authenticatietokens ook in real-time worden gevalideerd via het command- en controlsysteem van de aanvaller.

“De kenmerken en functionaliteit van Whisper 2FA laten zien hoe phishingkits zich hebben ontwikkeld van eenvoudige credential stealers tot geavanceerde, full-service aanvalsplatforms”, zegt Saravanan Mohankumar, Manager, Threat Analysis-team bij Barracuda. “Met een combinatie van real-time onderschepping van MFA-tokens, meerdere verhullingslagen en anti-analysetechnieken maakt Whisper 2FA het voor gebruikers en securityteams moeilijk om fraude te detecteren. Om beschermd te blijven, moeten organisaties meer doen dan alleen het statische verdedigingsmechanismen. Ze moeten meerdere securitylagen inzetten: gebruikerstraining, MFA dat bestendig is tegen phishing, continue monitoring en het delen van dreigingsinformatie.”

Uit Barracuda’s analyse van Whisper 2FA blijken overeenkomsten met Salty 2FA, een nieuwe PhaaS-kit die zich richt op het stelen van Microsoft 365-inloggegevens, zoals onlangs gerapporteerd door AnyRun. Ook zijn er opvallende verschillen met oudere, meer gevestigde rivalen zoals Evil Proxy, zoals vereenvoudigde en moeilijker te detecteren diefstal van inloggegevens.

Kijk voor meer informatie op: https://blog.barracuda.com/2025/10/15/threat-spotlight-stealthy-phishing-kit-microsoft-365