Tussen juni en september van dit jaar hebben onderzoekers van Barracuda meer dan een half miljoen phishing-e-mails geïdentificeerd en geanalyseerd die PDF-documenten bevatten waarin QR-codes waren verwerkt. Deze PDF’s worden als bijlagen meegestuurd bij phishing-e-mails die merkimitatie en urgentie gebruiken om slachtoffers aan te zetten tot actie. Dit is een opvallende wijziging in de tactiek: tot nu toe stonden deze QR-codes doorgaans in de tekst van phishing-e-mails.

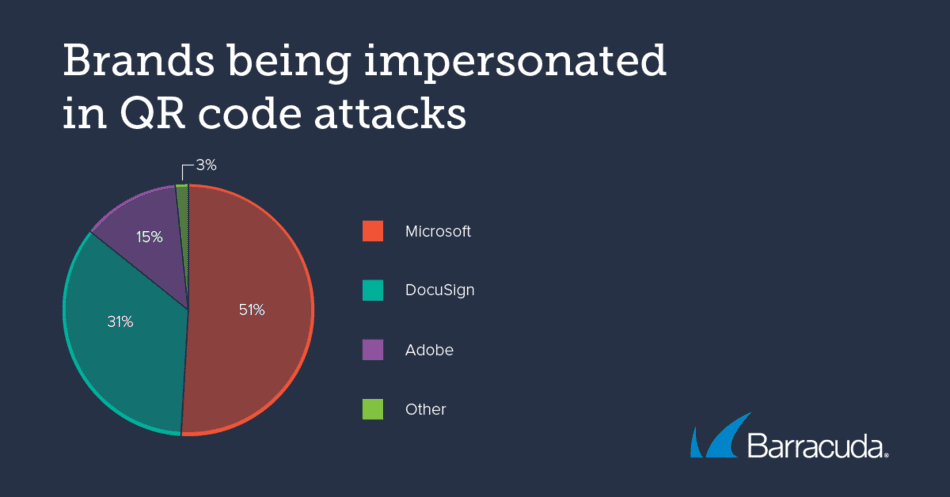

In de meeste samples die door Barracuda zijn onderzocht, doen oplichters zich voor als bekende bedrijven. In ruim de helft (51%) van alle aanvallen wordt Microsoft, waaronder SharePoint en OneDrive, geïmiteerd, gevolgd door DocuSign (31%) en Adobe (15%). Bij een klein aantal aanvallen doen oplichters zich voor als de HR-afdeling van het bedrijf van het beoogde slachtoffer.

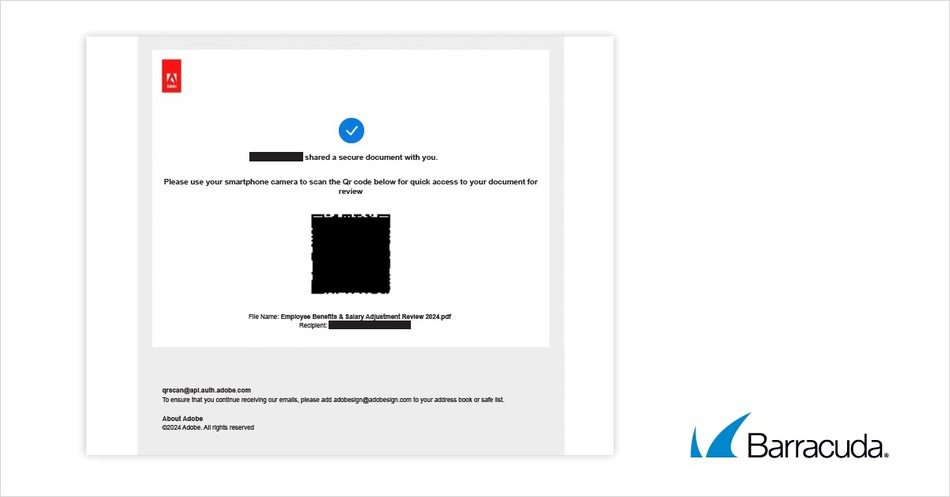

De cybercriminelen sturen phishing-e-mails met daarbij een eenvoudig PDF-document van één of twee pagina’s, met daarin een QR-code. De PDF bevat geen andere externe links of ingesloten bestanden. Ontvangers worden gevraagd om de QR-code te scannen met de camera van hun mobiele telefoon, zodat ze een bestand kunnen bekijken, een document kunnen ondertekenen of naar een spraakbericht kunnen luisteren. Als ze dat doen, worden ze naar een phishing-website geleid die is ontworpen om hun inloggegevens te stelen.

Moeilijk te detecteren

QR-code phishing brengt unieke security uitdagingen met zich mee voor bedrijven. Traditionele e-mailfilters hebben moeite om deze aanvallen te detecteren, omdat er geen directe links of verdachte bijlagen zijn om te scannen. Bovendien gaat het bij quishing vaak om verschillende devices: medewerkers ontvangen de phishing-e-mail op het ene device, maar scannen de QR-code met een ander toestel, zoals een persoonlijke mobiele telefoon die mogelijk niet zo goed beveiligd is als de bedrijfssystemen. Hierdoor kunnen deze aanvallen de verdediging van een bedrijf omzeilen, waardoor ze moeilijk te traceren of te voorkomen zijn.

Bepaalde sectoren, zoals de financiële sector, de gezondheidszorg en het onderwijs worden steeds vaker doelwit van QR-code phishingaanvallen vanwege de gevoelige gegevens waarmee zij werken. Vooral KMO’s zijn extra kwetsbaar, omdat zij vaak niet de geavanceerde securitytools hebben die nodig zijn om zich te kunnen beschermen tegen deze phishing technieken. De nu waargenomen verandering in tactiek, waarbij QR-codes niet langer in de e-mail zelf worden verwerkt maar als bijlage in PDF-documenten zitten, maakt het voor traditionele securitysystemen moeilijker om deze aanvallen te identificeren en te blokkeren voordat ze medewerkers bereiken.

“Cybercriminelen verbeteren voortdurend hun phishing technieken om hun mails legitiemer en overtuigender te laten lijken voor hun slachtoffers. Het gebruik van QR-codes in PDF-documenten een van de vele tactieken is die we nauwlettend in de gaten houden. Deze aanvallen kunnen gemakkelijk traditionele e-mailfilters omzeilen, waardoor ze moeilijk te detecteren zijn”, zegt Adam Khan, VP Global Security Operations bij Barracuda. “Organisaties moeten een meerlaagse e-mailsecurity implementeren met geavanceerde AI die niet alleen links en bijlagen analyseert, maar ook mogelijke pogingen tot imitatie binnen die bijlagen. Het is essentieel dat gebruikers bewust worden gemaakt over de risico’s van het scannen van QR-codes van onbekende of twijfelachtige bronnen. Daarnaast kan de algehele bescherming aanzienlijk worden verbeterd door ervoor te zorgen dat spam- en malwarefilters goed zijn geconfigureerd, door regelmatig de instellingen van e-mailgateways te controleren en door multi-factorauthenticatie in te schakelen”.

Meer details zijn te vinden in deze blog: https://blog.barracuda.com/2024/10/22/threat-spotlight-evolving-qr-codes-phishing-attacks